Der Exchange SMTP Security Analyzer ist ein professionelles Tool zur Identifikation und Analyse anonymer SMTP-Verbindungen auf Microsoft Exchange Servern. Die Software wurde speziell entwickelt, um IT-Administratoren bei der Sicherheitsanalyse ihrer E-Mail-Infrastruktur zu unterstützen und potenzielle Sicherheitslücken aufzudecken.

Exchange SMTP Security Analyzer

Dein Schutzschild gegen anonyme Smtp-Verbindungen

1. Einführung

1.1 Über diese Software

Der Exchange SMTP Security Analyzer ist ein professionelles Tool zur Identifikation und Analyse anonymer SMTP-Verbindungen auf Microsoft Exchange Servern. Die Software wurde speziell entwickelt, um IT-Administratoren bei der Sicherheitsanalyse ihrer E-Mail-Infrastruktur zu unterstützen und potenzielle Sicherheitslücken aufzudecken.

1.2 Hauptfunktionen

- Message Tracking Analyse zur Nachverfolgung von E-Mail-Flüssen

- Protocol Log Analyse zur Erkennung anonymer SMTP-Verbindungen

- Automatische Connector-Erkennung und -Klassifizierung

- Export-Funktionen für CSV und HTML-Berichte

- Detaillierte IP-Adressen-Analyse mit Absenderinformationen

1.3 Zielgruppe

Dieses Tool richtet sich an IT-Administratoren, Exchange-Spezialisten und Sicherheitsverantwortliche, die ihre E-Mail-Infrastruktur auf Sicherheitslücken überprüfen und einen authentifizierten E-Mail-Versand sicherstellen möchten.

2. Warum anonyme SMTP-Verbindungen ein Sicherheitsrisiko darstellen

2.1 Grundlagen der SMTP-Authentifizierung

SMTP (Simple Mail Transfer Protocol) ist das Standardprotokoll für den E-Mail-Versand. Ohne Authentifizierung kann jeder, der Zugriff auf einen SMTP-Port hat, E-Mails über Ihren Server versenden. Dies stellt ein erhebliches Sicherheitsrisiko dar.

2.2 Konkrete Sicherheitsrisiken

2.2.1 Spam-Versand

Anonyme SMTP-Verbindungen ermöglichen es Angreifern, Ihren Exchange-Server als Spam-Relay zu missbrauchen. Dies führt zu:

- Aufnahme Ihrer Server-IP in Blacklists (DNSBL)

- Blockierung legitimer E-Mails durch externe Systeme

- Reputationsverlust Ihrer Domain

- Erhöhte Netzwerklast und Bandbreitenkosten

2.2.2 Phishing-Angriffe

Über anonyme Connectors können Kriminelle gefälschte E-Mails im Namen Ihrer Organisation versenden:

- Täuschend echte E-Mails mit Ihrer Absenderdomain

- Gezielte Angriffe auf Ihre Geschäftspartner oder Kunden

- CEO-Fraud und Business Email Compromise (BEC)

- Vertrauensverlust bei Kunden und Partnern

2.2.3 Malware-Verbreitung

Anonyme Verbindungen ermöglichen den Versand von:

- Ransomware-Anhängen

- Trojaner und Viren

- Schadsoftware im Namen Ihres Unternehmens

- Zero-Day-Exploits

2.2.4 Rechtliche und Compliance-Risiken

Anonyme SMTP-Verbindungen können zu rechtlichen Problemen führen:

- DSGVO-Verstöße bei unkontrolliertem Datenversand

- Haftung für über Ihren Server versendeten illegalen Content

- Verletzung von Compliance-Richtlinien (ISO 27001, BSI)

- Bußgelder durch Aufsichtsbehörden

3. Vorteile der IP-Adressen-Analyse anonymer Verbindungen

3.1 Identifikation der Angriffsquelle

Durch die Analyse der IP-Adressen können Sie:

- Geografische Herkunft der Verbindungen ermitteln

- Muster bei wiederholten Zugriffen erkennen

- Gezielte Firewall-Regeln implementieren

- Verdächtige IP-Bereiche blockieren

3.2 Forensische Untersuchungen

Die protokollierten IP-Adressen ermöglichen:

- Nachvollziehbarkeit von Sicherheitsvorfällen

- Erstellung von Incident-Response-Berichten

- Unterstützung bei rechtlichen Ermittlungen

- Dokumentation für Versicherungsfälle

3.3 Proaktive Sicherheitsmaßnahmen

Mit den gewonnenen Informationen können Sie:

- Schwachstellen in der Netzwerksegmentierung identifizieren

- Interne Systeme aufdecken, die noch anonym versenden

- Gezielte Sensibilisierung betroffener Abteilungen durchführen

- Priorisierung von Migrationsmaßnahmen vornehmen

3.4 Compliance und Audit-Sicherheit

Die Dokumentation anonymer Verbindungen:

- Erfüllt Anforderungen an Security-Audits

- Unterstützt ISO 27001 Zertifizierungen

- Dokumentiert Fortschritte bei Sicherheitsprojekten

- Weist Due-Diligence-Maßnahmen nach

4. Empfehlung: Umstellung auf authentifizierten E-Mail-Versand

4.1 Warum authentifizierter Versand?

Die Umstellung auf einen vollständig authentifizierten E-Mail-Versand ist die einzige nachhaltige Lösung, um die oben genannten Sicherheitsrisiken zu eliminieren. Statt einzelne IP-Adressen zu blockieren, sollte das Grundprinzip gelten: Kein E-Mail-Versand ohne gültige Authentifizierung.

4.2 Vorteile des authentifizierten Versands

| Vorteil | Beschreibung |

| Erhöhte Sicherheit | Nur autorisierte Benutzer können E-Mails versenden |

| Nachvollziehbarkeit | Jede E-Mail ist einem Benutzerkonto zugeordnet |

| Spam-Schutz | Kein Missbrauch als Open Relay möglich |

| Reputationsschutz | Keine Blacklist-Einträge durch Spam-Versand |

| Compliance | Erfüllung von Sicherheitsstandards (ISO 27001, BSI) |

| Incident Response | Schnellere Reaktion bei Sicherheitsvorfällen |

4.3 Migrationsstrategie

Phase 1: Bestandsaufnahme (Woche 1-2)

- Exchange SMTP Security Analyzer ausführen

- Alle anonymen Verbindungen dokumentieren

- IP-Adressen den internen Systemen zuordnen

- Priorisierung nach Risiko und Aufwand vornehmen

Phase 2: Systemanalyse (Woche 3-4)

- Betroffene Systeme identifizieren (Drucker, Scanner, Anwendungen)

- Prüfen, ob SMTP-Authentifizierung unterstützt wird

- Alternative Lösungen für Altsysteme evaluieren

- Technische Service-Accounts für Anwendungen erstellen

Phase 3: Konfiguration (Woche 5-8)

- SMTP-Authentifizierung auf allen Systemen konfigurieren

- Dedicated Service-Accounts mit minimalen Berechtigungen anlegen

- Testläufe durchführen und dokumentieren

- Anwendungsdokumentation aktualisieren

Phase 4: Produktivstellung (Woche 9-10)

- Anonyme Connectors schreibgeschützt schalten (Monitoring-Modus)

- Überwachung für 1-2 Wochen

- Finale Deaktivierung der anonymen Connectors

- Abschlussdokumentation und Erfolgskontrolle

4.4 Technische Implementierung

4.4.1 SMTP-Authentifizierung aktivieren

Exchange Management Shell Befehl:

Set-ReceiveConnector -Identity “Server\ConnectorName” -AuthMechanism Tls, BasicAuth -PermissionGroups ExchangeServers, ExchangeLegacyServers

4.4.2 Anonyme Authentifizierung entfernen

Exchange Management Shell Befehl:

Set-ReceiveConnector -Identity “Server\Anonymous Relay” -PermissionGroups None

4.4.3 Geräte-Konfiguration

Für Drucker, Scanner und andere Geräte:

- SMTP-Server: mail.ihredomain.de

- Port: 587 (STARTTLS) oder 465 (SSL/TLS)

- Authentifizierung: Aktiviert

- Benutzername: serviceaccount@ihredomain.de

- Passwort: [Sicheres Passwort]

5. Verwendung des Exchange SMTP Security Analyzers

5.1 Installation und Voraussetzungen

- Windows Server 2016 oder höher / Windows 10/11

- .NET 8.0 Runtime

- Exchange Management Tools (für Message Tracking)

- Administrator-Rechte

- Zugriff auf Exchange Protocol Logs

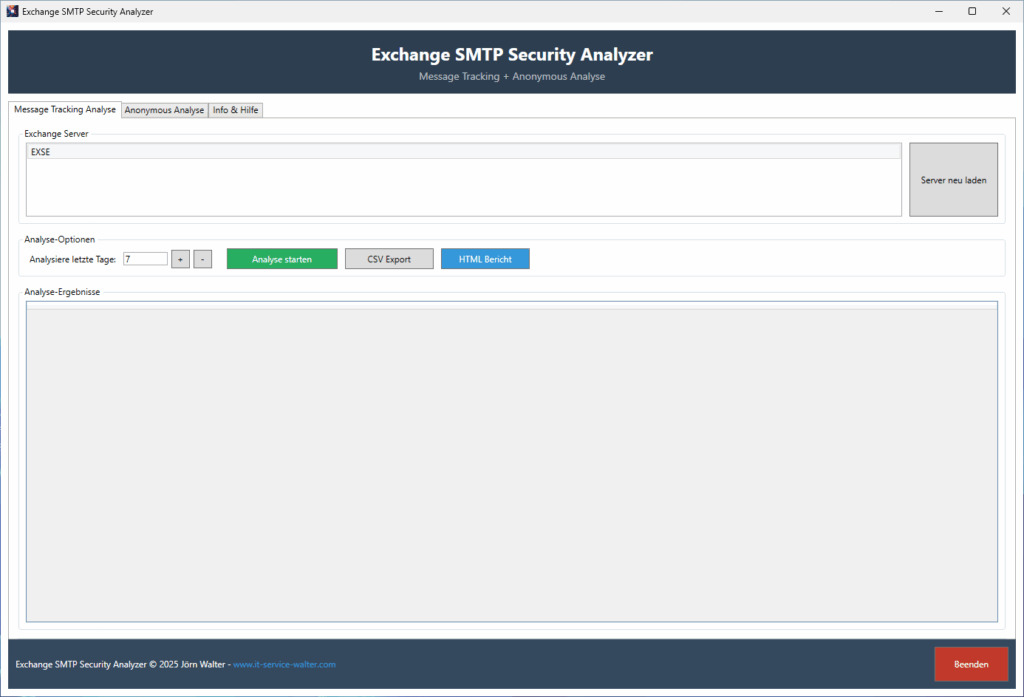

5.2 Tab 1: Message Tracking Analyse

Schritt 1: Server auswählen

Der Exchange Server wird automatisch erkannt. Mit der Schaltfläche “Server neu laden” können Sie die Liste aktualisieren.

Schritt 2: Zeitraum festlegen

Geben Sie die Anzahl der zu analysierenden Tage ein (Standard: 7 Tage). Verwenden Sie die +/- Schaltflächen zur Anpassung.

Schritt 3: Analyse starten

Klicken Sie auf “Analyse starten”. Die Ergebnisse werden im DataGrid angezeigt. Anonyme Verbindungen werden farblich hervorgehoben.

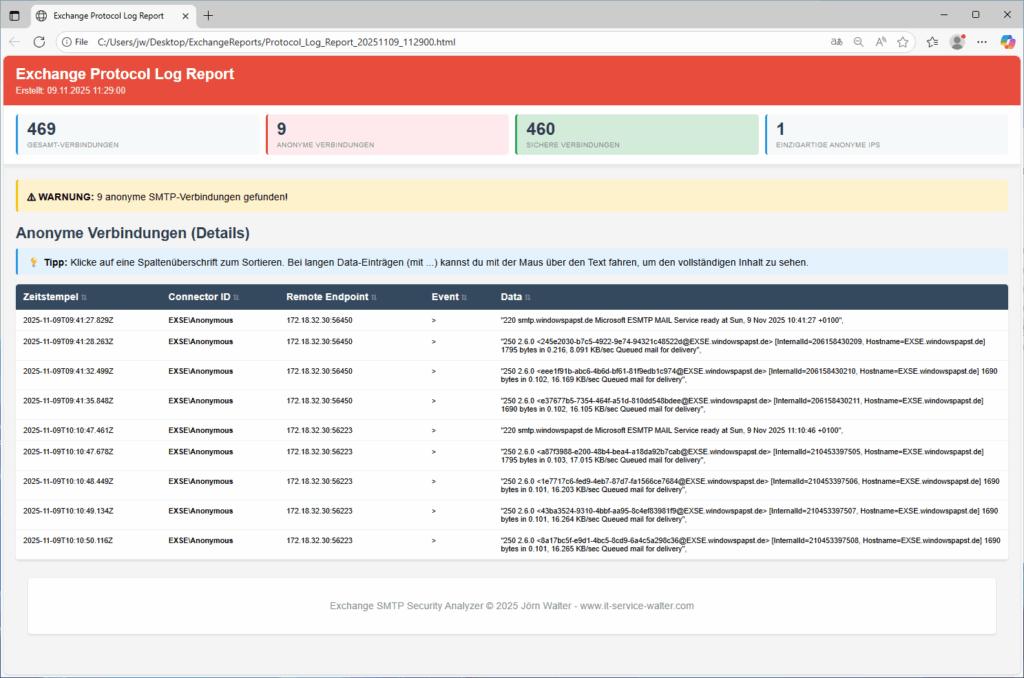

Schritt 4: Export

Exportieren Sie die Ergebnisse als CSV-Datei oder als HTML-Bericht für die Dokumentation.

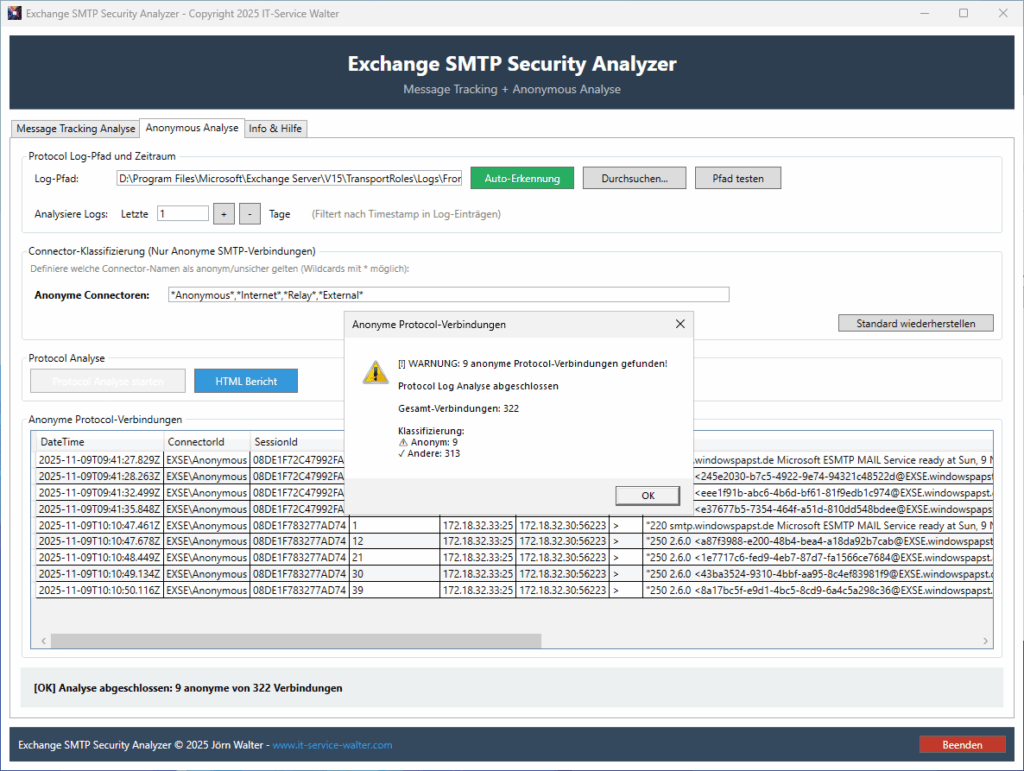

5.3 Tab 2: Anonymous Analyse (empfohlen)

Schritt 1: Protocol Log Pfad ermitteln

Klicken Sie auf “Auto-Erkennung”. Das Tool ermittelt automatisch den Pfad zu den Protocol Logs. Falls die Auto-Erkennung fehlschlägt, verwenden Sie “Durchsuchen” und navigieren zu:

D:\Program Files\Microsoft\Exchange Server\V15\TransportRoles\Logs\FrontEnd\ProtocolLog\SmtpReceive

Schritt 2: Pfad testen

Klicken Sie auf “Pfad testen”. Das Tool zeigt an, wie viele Log-Dateien gefunden wurden.

Schritt 3: Connector-Klassifizierung prüfen

Überprüfen Sie die Standard-Muster: *Anonymous*, *Internet*, *Relay*, *External*. Passen Sie diese bei Bedarf an Ihre Umgebung an.

Schritt 4: Protocol Analyse starten

Klicken Sie auf “Protocol Analyse starten”. Das Tool durchsucht die Log-Dateien und identifiziert alle anonymen SMTP-Verbindungen mit IP-Adressen und Absenderinformationen.

Schritt 5: Ergebnisse analysieren

Die Ergebnistabelle zeigt:

- Timestamp: Zeitpunkt der Verbindung

- Client IP: IP-Adresse des Absenders

- Connector: Verwendeter Receive Connector

- Mail From: Absenderadresse

- RCPT To: Empfängeradresse

- Session ID: Eindeutige Sitzungskennung

6. Best Practices für Exchange-Sicherheit

6.1 Grundlegende Sicherheitsmaßnahmen

- Deaktivieren Sie alle anonymen Receive Connectors

- Verwenden Sie dedizierte Service-Accounts für Anwendungen

- Implementieren Sie starke Passwörter oder Certificate-based Authentication

- Aktivieren Sie TLS-Verschlüsselung für alle SMTP-Verbindungen

- Beschränken Sie SMTP-Zugriff über Firewalls auf bekannte IP-Bereiche

6.2 Monitoring und Auditing

- Führen Sie monatliche Analysen mit dem SMTP Security Analyzer durch

- Implementieren Sie Alerting bei verdächtigen IP-Adressen

- Überwachen Sie Protocol Logs kontinuierlich

- Dokumentieren Sie alle Änderungen an Receive Connectors

6.3 Incident Response

Im Fall einer entdeckten Sicherheitslücke:

- Identifizieren Sie die betroffene IP-Adresse sofort

- Blockieren Sie die IP-Adresse temporär über die Firewall

- Analysieren Sie den Umfang des Vorfalls mit dem Tool

- Erstellen Sie einen Incident-Report mit HTML-Export

- Prüfen Sie, ob der Server auf Blacklists gelandet ist

7. Support und Kontakt

7.1 Technischer Support

Für technische Fragen und Support kontaktieren Sie uns:

E-Mail: info@it-service-walter.com

Website:

Telefon: +49 (0) 1525 65 00 55 0

7.2 Weitere Dienstleistungen

IT-Service Walter bietet zusätzlich:

- Exchange-Security-Audits

- Migrations-Support bei Umstellung auf authentifizierten Versand

- Individuelle Anpassungen des Security Analyzers

- Compliance & Zertifizierung

- Infrastruktur & Systeme

- Netzwerk & Security

- Automatisierung & Support

Das Tool kostet als Firmenlizenz einmalig 99,00 € inkl. 19% MwSt

Eigenwerbung