CSR & Certificate Manager

Überblick

Der Certificate Signing Request and Certificate Manager ist ein professionelles Tool zur Erstellung von Certificate Signing Requests (CSRs) für verschiedene Zertifikatstypen. Er unterstützt Sie bei der Beantragung von SSL/TLS-Zertifikaten, S/MIME-Zertifikaten, Code Signing-Zertifikaten und mehr.

Einführung

Was ist der CSR Manager?

Der CSR Manager ist ein professionelles Tool zur Erstellung von Certificate Signing Requests (CSRs) für verschiedene Zertifikatstypen. Er unterstützt Sie bei der Beantragung von SSL/TLS-Zertifikaten, S/MIME-Zertifikaten, Code Signing-Zertifikaten und mehr.

Hauptfunktionen

- CSR-Erstellung für Server-, Client-, Code Signing- und S/MIME-Zertifikate

- Unterstützung für ECDHE und RSA Schlüsselaustausch (Standard: RSA 2048)

- Template Generator mit zwei Modi: Standardwerte oder Dropdown-Optionen

- Active Directory Integration (CA-Erkennung, Certificate Templates)

- Direkte Einreichung bei Microsoft AD Certificate Services

- PFX/PEM-Konvertierung mit OpenSSL inkl. Batch-Verarbeitung

- Zertifikatketten-Builder (Chain Builder)

- Zertifikat-Viewer mit detaillierter Anzeige

- Format-Konvertierungen (PEM, DER, PKCS#8, PFX)

- Netzwerk-Konfiguration für zentrale Einstellungen

Systemvoraussetzungen

- Windows 10/11 oder Windows Server 2016+

- .NET 10.0 Runtime oder höher

- OpenSSL (optional, für PFX/PEM-Konvertierung)

- Domänenmitgliedschaft (optional, für AD-Integration)

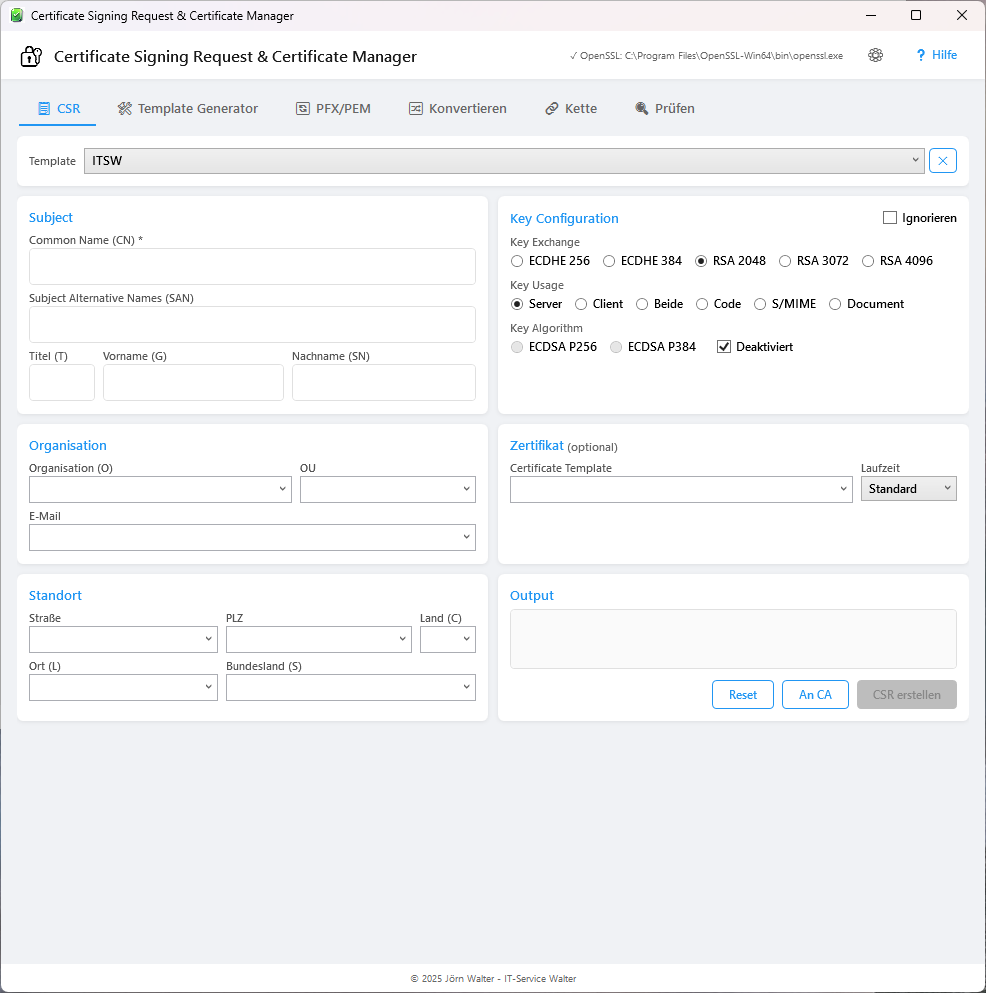

CSR erstellen

Subject-Felder

Die Subject-Felder definieren die Identität des Zertifikatsinhabers:

- Common Name (CN) – Der Hauptname des Zertifikats (z.B. www.example.com)

- SAN – Subject Alternative Names für zusätzliche Domains/IPs

- Titel (T) – Akademischer Titel (Dr., Prof.)

- Vorname (G) / Nachname (SN) – Für persönliche Zertifikate

- Organisation (O) – Firmenname

- Organisationseinheit (OU) – Abteilung

- Standort (L, S, C) – Ort, Bundesland, Land

Key Usage Typen

Wählen Sie den Verwendungszweck des Zertifikats:

- Server – TLS/SSL Server-Authentifizierung

- Client – Client-Authentifizierung

- Beide – Server und Client kombiniert

- Code – Code Signing für Software

- S/MIME – E-Mail-Verschlüsselung und Signatur

- Document – Dokumentensignatur (PDF, Office)

Schlüsselkonfiguration

Die Schlüsselkonfiguration bestimmt die kryptographischen Parameter:

- ECDHE 256/384 – Elliptische Kurven (empfohlen, schneller)

- RSA 2048/3072/4096 – RSA-Schlüssel (breite Kompatibilität)

Standard: RSA 2048 ist als Standardwert ausgewählt.

Empfehlung: Für die meisten Anwendungen wird ECDHE 384 empfohlen.

Ignorieren-Checkbox

Wenn kein AD-Template ausgewählt ist, kann die Key Configuration manuell mit der ‘Ignorieren’ Checkbox deaktiviert werden. Dies ist nützlich wenn Sie die Kryptografie-Einstellungen nicht im CSR festlegen möchten.

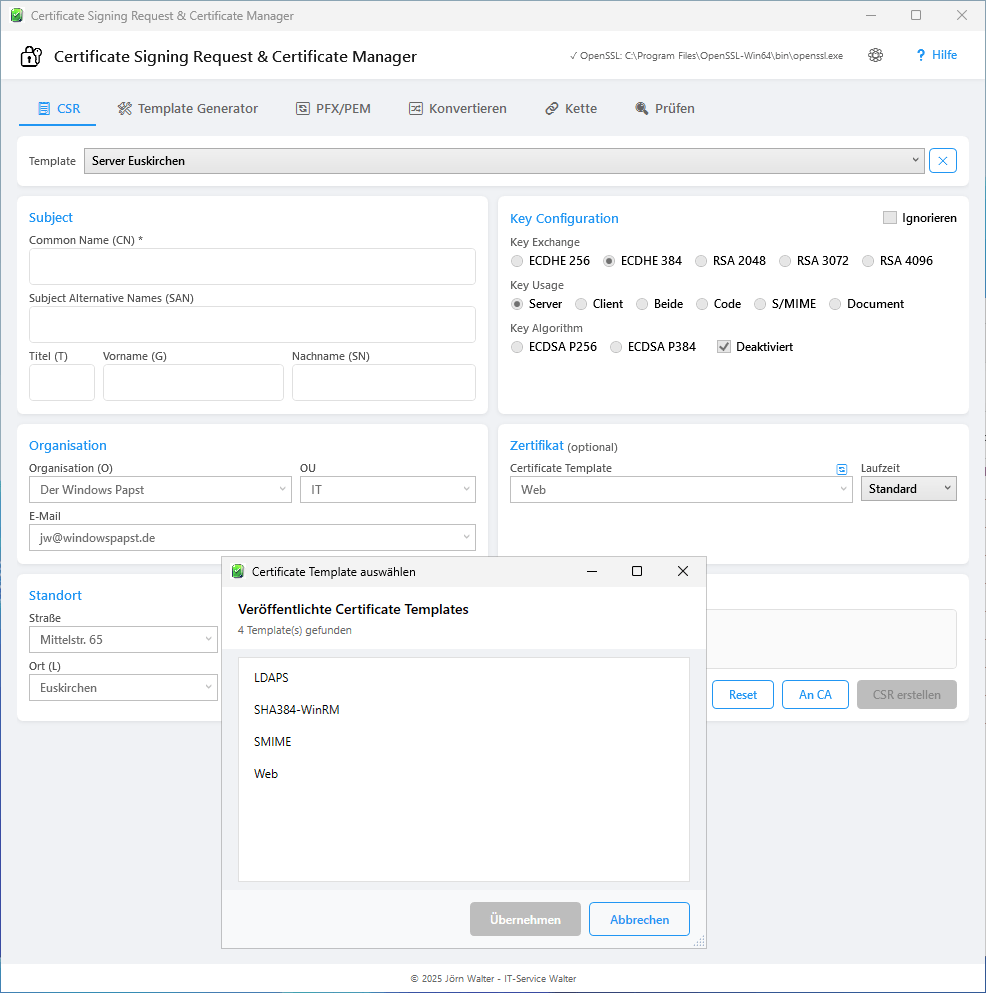

Certificate Template (AD-Integration)

Bei Verwendung einer Microsoft Enterprise CA können Sie ein Certificate Template angeben. Das Template definiert die erlaubten Eigenschaften des Zertifikats (Laufzeit, Key Usage, etc.).

Templates aus Active Directory können mit dem 🔄 Button geladen werden.

Certificate Template (AD-Integration)

Bei Verwendung einer Microsoft Enterprise CA können Sie ein Certificate Template angeben. Das Template definiert die erlaubten Eigenschaften des Zertifikats (Laufzeit, Key Usage, etc.).

Templates aus Active Directory können mit dem 🔄 Button geladen werden.

⚠️ Wichtig: Wenn ein AD-Template ausgewählt ist, wird die Key Configuration automatisch deaktiviert. Das Template bestimmt dann die Kryptografie-Einstellungen.

Template-Verhalten

Je nach Template-Konfiguration verhalten sich die Felder unterschiedlich:

Standardwerte-Modus:

Felder sind vorausgefüllt und deaktiviert (nicht editierbar). Die Werte werden direkt aus dem Template übernommen.

Dropdown-Modus:

Felder sind als Dropdown-Listen verfügbar. Bei Auswahl einer Organisation werden alle anderen Felder automatisch mit dem ersten Wert aus den jeweiligen Dropdown-Listen gefüllt.

Template abwählen:

Mit dem ✕ Button neben der Template-Auswahl können Sie das Template abwählen und alle Felder manuell ausfüllen.

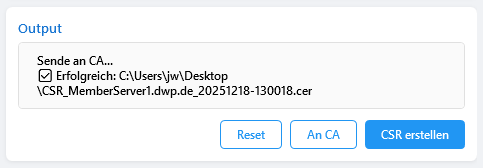

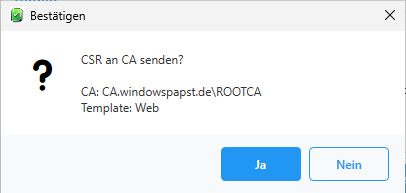

An CA senden

Mit ‘An CA’ wird der CSR direkt an die konfigurierte Enterprise CA gesendet. Das Zertifikat wird automatisch ausgestellt (bei auto-approval Templates).

Voraussetzungen:

- Computer muss in der Domäne sein

- Interne CA muss im Template Generator konfiguriert sein

- Berechtigung für das gewählte Certificate Template

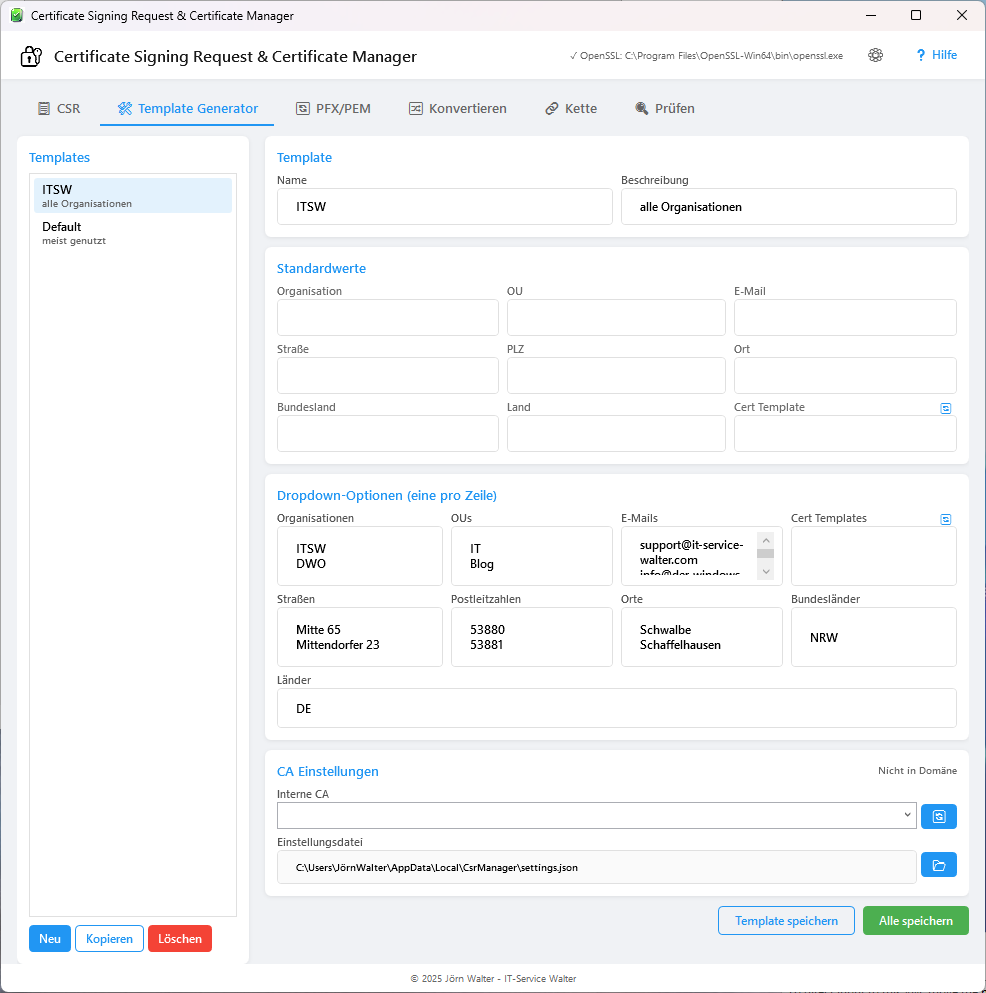

Template Generator

Übersicht

Der Template Generator ermöglicht das Erstellen und Verwalten von CSR-Vorlagen. Templates speichern Standardwerte für Organisation, Standort und Dropdown-Optionen. Der Tab kann in den Einstellungen (⚙️) ein- oder ausgeblendet werden.

Zwei Modi: Standardwerte oder Dropdown-Optionen

Templates können in zwei Modi betrieben werden, die sich gegenseitig ausschließen:

Modus 1 – Standardwerte:

Feste Werte die automatisch in die CSR-Felder übernommen werden. Die Felder sind im CSR-Tab nicht editierbar (ausgegraut).

Modus 2 – Dropdown-Optionen:

Listen aus denen der Benutzer auswählen kann. Bei Auswahl einer Organisation werden die anderen Felder automatisch mit dem ersten Wert aus den jeweiligen Dropdown-Listen gefüllt.

⚠️ Wichtig: Sobald Sie einen Standardwert eingeben, wird der Dropdown-Bereich deaktiviert. Sobald Sie Dropdown-Optionen eingeben, wird der Standardwerte-Bereich deaktiviert.

Standardwerte (Modus 1)

Definieren Sie feste Vorgabewerte für neue CSRs:

- Organisation, OU, E-Mail

- Straße, PLZ, Ort, Bundesland, Land

- Certificate Template (für Microsoft CA)

Diese Werte werden automatisch übernommen und können im CSR-Tab nicht geändert werden.

Dropdown-Optionen (Modus 2)

Definieren Sie Listen für die Dropdown-Felder im CSR-Tab:

- Organisationen, OUs, E-Mails

- Straßen, PLZ, Orte, Bundesländer, Länder

- Certificate Templates

Jede Option in einer eigenen Zeile eingeben.

Auto-Fill Funktion: Wenn der Benutzer im CSR-Tab eine Organisation aus dem Dropdown auswählt, werden alle anderen Felder automatisch mit dem ersten Wert aus den jeweiligen Dropdown-Listen gefüllt.

Active Directory Integration

Mit den 🔄 Buttons können Daten aus Active Directory geladen werden:

- Interne CA – Erkennt alle Enterprise CAs in der Domäne

- Cert Templates – Lädt veröffentlichte Certificate Templates

Nur Templates die auf mindestens einer CA aktiviert sind werden angezeigt.

Dateiformate

Zertifikate (.crt, .cer, .der, .pem)

Enthalten das öffentliche Zertifikat mit allen Metadaten:

- Subject (CN, O, OU, L, ST, C) – Identität des Inhabers

- Issuer – Aussteller des Zertifikats (CA)

- Gültigkeit (Not Before / Not After)

- Seriennummer & Thumbprint

- Public Key (Algorithmus, Schlüssellänge)

- Extensions (Key Usage, SAN, CRL, OCSP, etc.)

CSR (.csr, .req)

Certificate Signing Request – Zertifikatsanforderung:

- Subject-Informationen (CN, O, etc.)

- Public Key

- Gewünschte Extensions

- Signatur (beweist Besitz des Private Keys)

Private Key (.key, .pem)

Enthält NUR den kryptographischen Schlüssel:

- RSA: Modulus, Exponent, Primes

- EC: Kurve, Private/Public Point

⚠️ Keine Metadaten (kein CN, Issuer, Gültigkeit)! 🔒 Muss geheim gehalten werden!

PFX/PKCS#12 (.pfx, .p12)

Container-Format, enthält alles zusammen:

- Zertifikat (mit allen Metadaten)

- Private Key

- Optional: Zertifikatskette (CA-Zertifikate)

- Passwortgeschützt

DER vs. PEM Kodierung

- DER – Binärformat (nicht lesbar)

- PEM – Base64-kodiert mit Header/Footer

PEM-Dateien erkennt man an: —–BEGIN CERTIFICATE—– oder —–BEGIN PRIVATE KEY—–

Konvertierungen

OpenSSL erforderlich

Für die PFX/PEM-Konvertierung wird OpenSSL benötigt.

Download: https://slproweb.com/products/Win32OpenSSL.html

Nach der Installation wird OpenSSL automatisch erkannt.

PFX/PEM Tab

- PFX → PEM – Konvertiert PKCS#12 zu PEM-Format

- Zertifikat extrahieren – Nur das Zertifikat aus PFX

- Passwort entfernen – PFX ohne Passwort erstellen

- Batch-Konvertierung – Alle PFX in einem Ordner verarbeiten

Batch-Konvertierung

Verarbeitet alle PFX-Dateien in einem Ordner und extrahiert:

- Private Key (.key) – Unverschlüsselter Schlüssel

- Zertifikat (.crt) – Öffentliches Zertifikat

Alle PFX-Dateien müssen dasselbe Passwort haben.

Fehlermeldungen:

- ‘Kein Key und kein Zertifikat’ – Falsches Passwort

- ‘Kein Private Key in PFX’ – PFX enthält nur Zertifikat

- ‘Kein Zertifikat in PFX’ – PFX enthält nur Key

Konvertieren Tab

Format-Konvertierungen:

- PEM ↔ DER – Base64 zu Binär und umgekehrt

- CRT/CER → PEM – Zertifikat-Konvertierung

- P7B → PEM – Zertifikatskette extrahieren

- Key ↔ PKCS#8 – Schlüsselformat ändern

- Public Key extrahieren – Aus Cert oder Private Key

- Cert + Key → PFX – Container erstellen

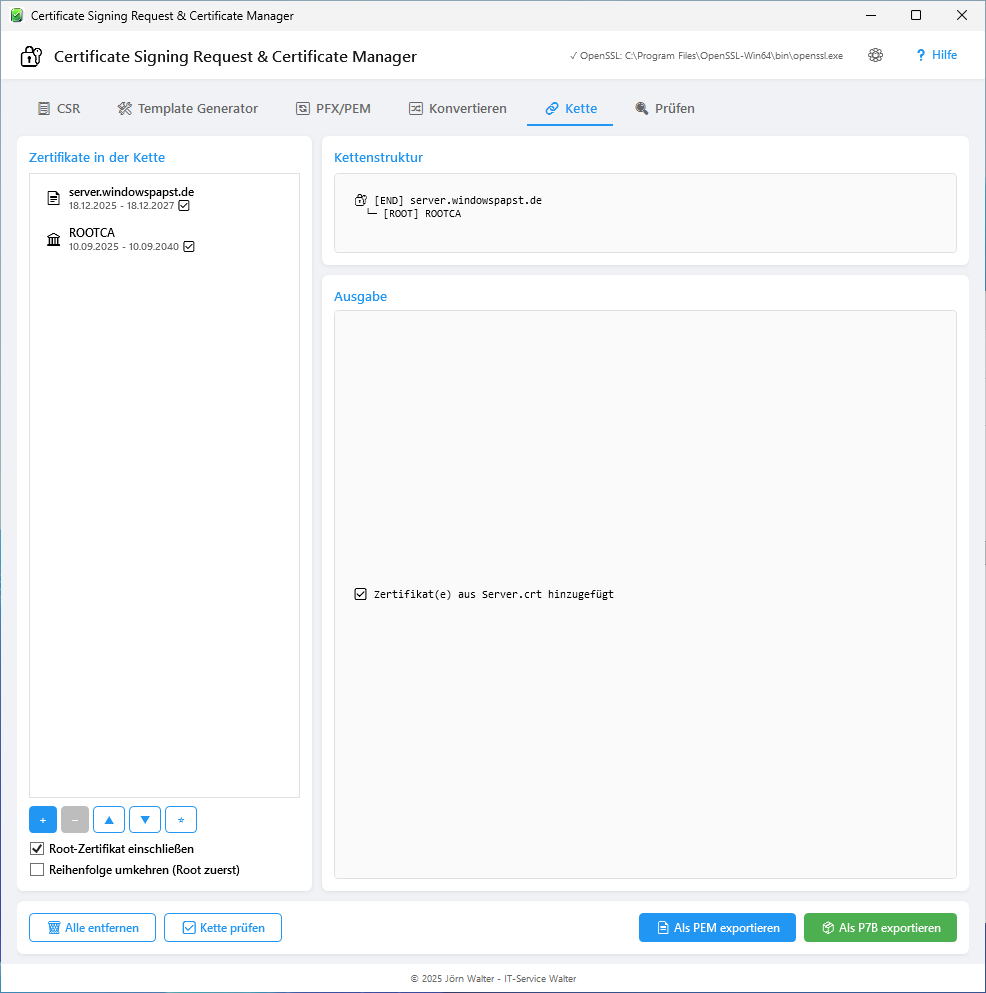

Zertifikatketten (Chain Builder)

Übersicht

Der Chain Builder erstellt Zertifikatsketten aus einzelnen Zertifikaten. Die Kette wird automatisch nach Issuer/Subject sortiert.

Bedienung

- + Button – Zertifikat hinzufügen

- − Button – Ausgewähltes Zertifikat entfernen

- ▲/▼ Buttons – Reihenfolge manuell ändern

- ⭐ Button – Automatisch nach Kette sortieren

Optionen

- Root-Zertifikat einschließen – Root CA in Kette aufnehmen

- Reihenfolge umkehren – Root zuerst statt zuletzt

Standard: Endentitäts-Zertifikat → Intermediate → Root

Export

- Als PEM exportieren – Alle Zertifikate in einer .pem Datei

- Als P7B exportieren – PKCS#7 Container (.p7b)

PEM-Ketten werden häufig für Webserver (Apache, Nginx) benötigt. P7B wird für Windows/IIS verwendet.

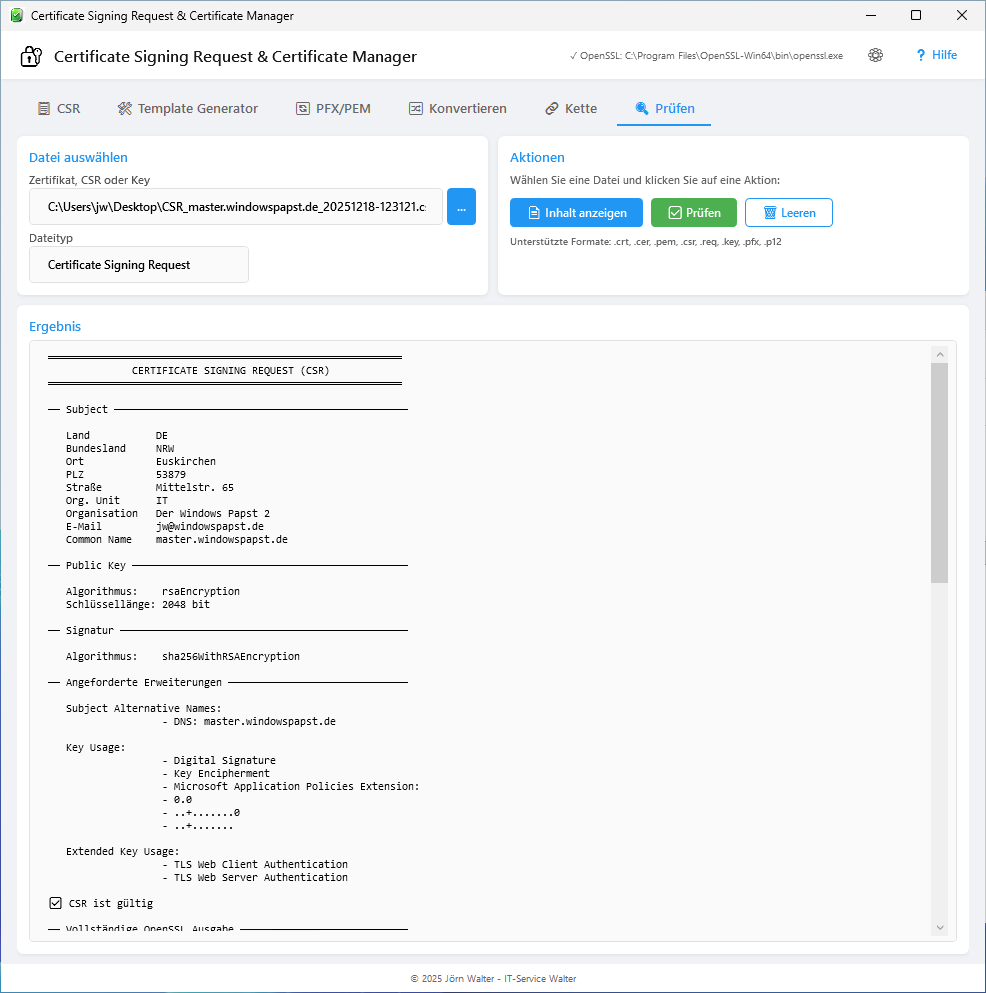

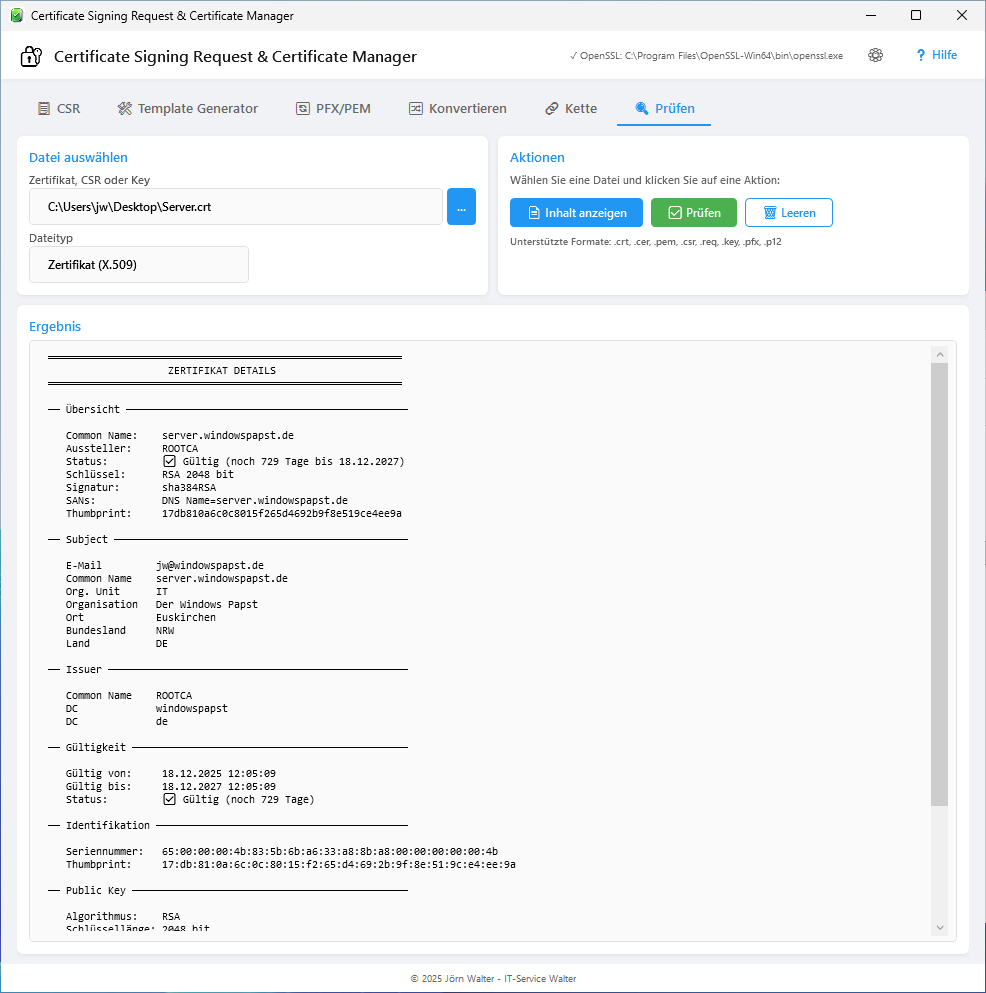

Zertifikate prüfen

Unterstützte Formate

Der Prüfen-Tab zeigt detaillierte Informationen zu:

- Zertifikaten (.crt, .cer, .der, .pem) – Mit Übersicht der wichtigsten Infos

- CSRs (.csr, .req)

- Private/Public Keys (.key, .pem)

- PFX-Dateien (.pfx, .p12)

Anzeige

Bei Zertifikaten wird zuerst eine Übersicht angezeigt:

- Common Name und Aussteller

- Status (✅ Gültig / ❌ Abgelaufen / ⚠️ Noch nicht gültig)

- Schlüsseltyp und -länge

- SANs (Subject Alternative Names)

- Thumbprint

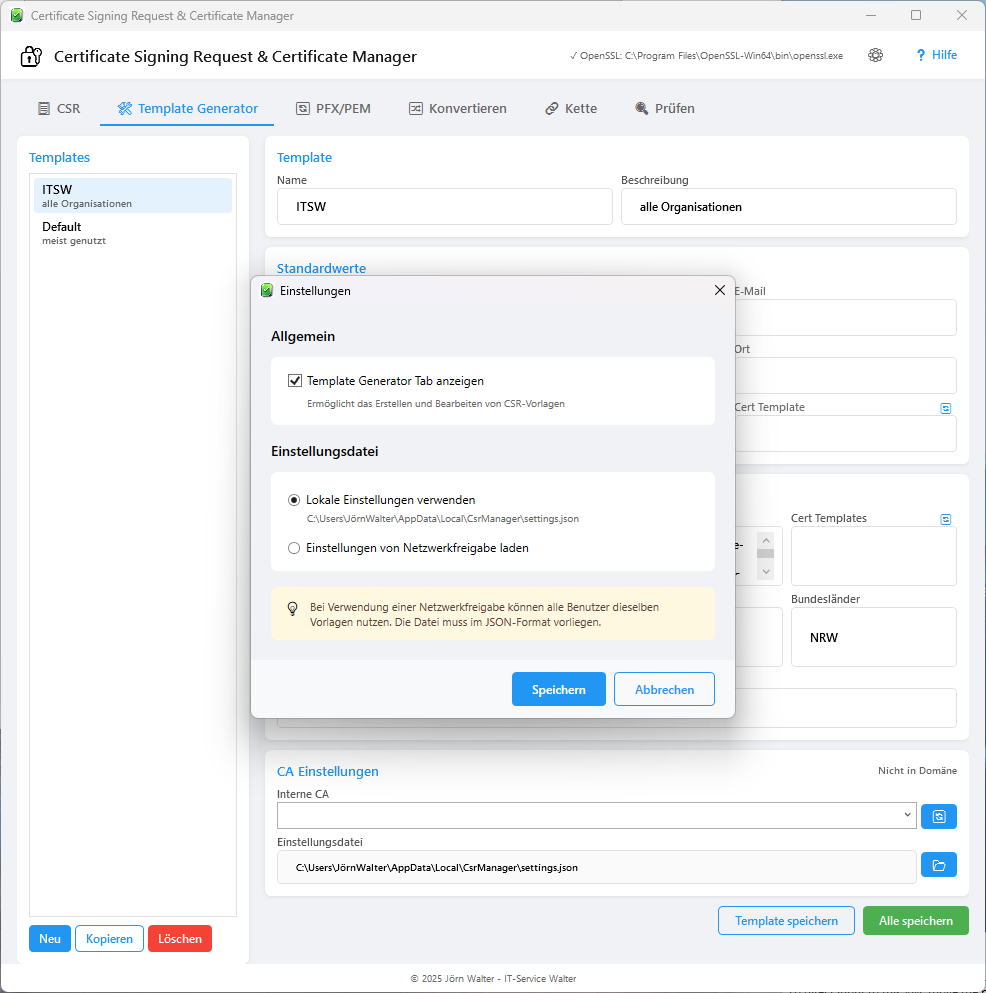

Einstellungen

Einstellungen öffnen

Klicken Sie auf das ⚙️ Symbol im Header um die Einstellungen zu öffnen.

Template Generator Tab

Der Template Generator Tab kann ein- oder ausgeblendet werden:

- Aktiviert – Tab wird angezeigt, Templates können bearbeitet werden

- Deaktiviert – Tab wird versteckt, nur CSR-Erstellung möglich

Einstellungsdatei

Die Einstellungen können lokal oder von einer Netzwerkfreigabe geladen werden:

Lokale Einstellungen:

- Gespeichert in %LocalAppData%\CsrManager\settings.json

- Nur für den aktuellen Benutzer verfügbar

Netzwerkfreigabe:

- UNC-Pfad angeben (z.B. \\server\share\settings.json)

- Alle Benutzer nutzen dieselben Templates

- Änderungen werden zentral gespeichert

Empfehlung für Unternehmen

Für zentrale Verwaltung in Unternehmen:

- settings.json auf einer Freigabe erstellen

- Templates und CA-Einstellungen konfigurieren

- Alle Benutzer konfigurieren denselben Netzwerkpfad

- Optional: Template Generator Tab ausblenden für Endbenutzer

Anhang: Tastenkürzel und Tipps

Drag & Drop

Im Prüfen-Tab können Dateien per Drag & Drop geladen werden.

Automatische SAN-Synchronisation

Bei Server-Zertifikaten wird der Common Name automatisch als SAN übernommen, solange das SAN-Feld nicht manuell bearbeitet wurde.

Batch-Verarbeitung

Die Batch-Konvertierung im PFX/PEM Tab verarbeitet alle PFX-Dateien in einem Ordner mit demselben Passwort. Detaillierte Fehlermeldungen zeigen an, warum einzelne Dateien nicht konvertiert werden konnten.

Kontakt und Support

Bei Fragen oder Problemen wenden Sie sich an:

IT-Service Walter

Jörn Walter

Mittelstr. 65

53879 Euskirchen

📧 E-Mail: info@it-service-walter.com

🌐 Web: www.it-service-walter.com

📞 Büro: +49 2251 1297899

📱 Mobil: +49 1525 6500550

© 2025 IT-Service Walter | Alle Rechte vorbehalten

Eine unverzichtbare Lösung für professionelles Windows-Sicherheitsmanagement und Compliance-Erfüllung.

Verkauf

Das Tool kostet einmalig als Firmenlizenz 99,00 € inkl. 19% MwSt. Für den privaten Gebrauch 19,00 € inkl. 19%MwSt.