Windows Defender Credential Guard und Mimikatz

Beim Aufbau einer Remoteverbindung zu einem entfernten Host, werden die Anmeldedaten normalerweise über das Netzwerk an das Zielsystem übermittelt.

Angreifer können unter diesen Umständen mithilfe von PtH (Pass-the-Hash) die zwischengespeicherten Anmeldedaten weiterverwenden.

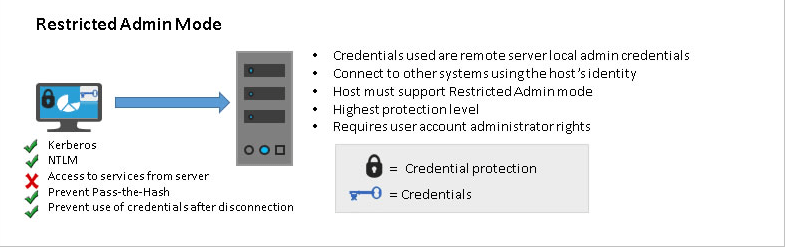

Das erste Bild zeigt den Restricted Admin Mode, der zur Aufgabe hat, privilegierte Anmeldedaten zu sichern. Dabei wird die Remote-Desktop-Verbindungs-Sitzung in eine lokale Admin-Sitzung umgeswitcht. Der Benutzer muss zur Nutzung von RAM der Gruppe der lokalen Administratoren, auf dem Zielsystem, angehören.

Bei der Nutzung des Windows Defender Remote Credential Guards, werden keine Anmeldedaten über das Netzwerk an das Zielsystem übermittelt. Die Anmeldung (Kerberos) erfolgt mittels Umleitung an den RDP-Client. Der Benutzer muss auf dem Zielsystem lediglich Mitglied der Gruppe Remotedesktopbenutzer sein.

Und ohne Schutz sind wir Pass-the-Hash und anderen Angriffen schutzlos ausgesetzt.

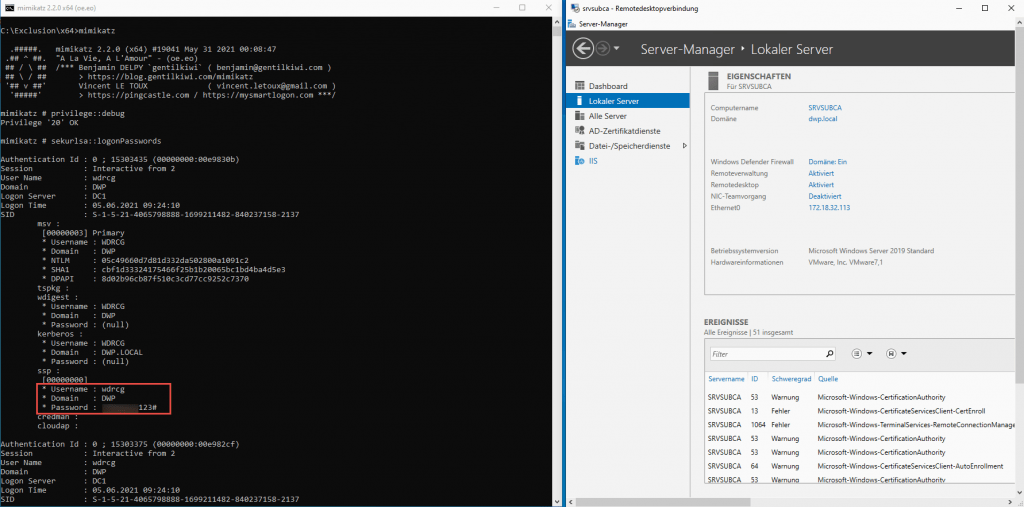

Hier ein Beispiel wie leicht das Passwort ausgelesen werden kann.

Wie ihr euch schützen könnt erfahrt ihr in dieser Anleitung inkl. Troubleshooting bei fehlerhafter Umsetzung. Zu den Anforderungen, um Credential Gurard umzusetzen, hat Microsoft eine tolle Seite.

Windows Defender Remote Credential Guard Mimikatz