Microsoft Security Update Revisions

Es gibt eine Sicherheitsanfälligkeit PrintNightmare im Windows Print Spooler. Veröffentlicht im CVE-2021-34527. Die CISA (Cybersecurity & Infrastructure Security Agency) schreibt, das Admins den Druckdienst deaktivieren sollten und zwar da wo es geht.

Windows Print Spooler Remote Code Execution Vulnerability.

Der Workaround von Microsoft lautet, den Print Spooler (Druckerwarteschlange) bis zum Fix zu deaktivieren. Bei Print-Servern etwas unglücklich, aber da muss individuell entschieden werden.

Per Powershell außerhalb von Domänen:

Get-Service -Name Spooler

Stop-Service -Name Spooler -Force

Set-Service -Name Spooler -StartupType Disabled

Als Einzeiler in der Konsole ausführen:

Get-Service -DisplayName “Print Spooler” | Set-Service -Status stopped -StartupType disabled

Disable Print Spooler per Remote

$SRV = “DC1″,”DC2”

Invoke-Command $SRV -ScriptBlock {Stop-Service -Name Spooler -Force} -Credential JW

$SRV = “DC1″,”DC2”

Invoke-Command $SRV -ScriptBlock {Set-Service -Name Spooler -StartupType Disabled} -Credential JW

Innerhalb von Domänen lässt sich das Ganze per Gruppenrichtlinie umsetzen. Aber bitte daran denken, das nach dem Roll-out der Richtlinie der Dienst immer noch läuft. Also muss der GPO auch die Beendigung des Dienstes mitgegeben werden. Wurde in den letzten Tagen oft vergessen!

Hier eine fertige Gruppenrichtlinie zum Download:

Disable Print Spooler

Microsofts neue Risikominimierung lautet

Um die Angriffsfläche zu reduzieren und als Alternative zum Deaktivieren des Druckens, überprüfe die Mitgliedschaft und die verschachtelten Gruppenmitgliedschaften in den unten aufgeführten Gruppen. Versuche, die Mitgliedschaft so weit wie möglich zu reduzieren, oder leeren die Gruppen, wo möglich. Aufgrund von Legacykonfigurationen und Abwärtskompatibilität können einige dieser Gruppen authentifizierte Benutzer oder Domänenbenutzer enthalten, die es jedem in der Domäne ermöglichen würden, den Domänencontroller auszunutzen.

- Administratoren

- Domänencontroller

- Nur Domänencontroller lesen

- Enterprise Read Only Domänencontroller

- Zertifikat-Admins

- Schema-Admins

- Unternehmens-Admins

- Gruppenrichtlinien-Admins

- Hauptbenutzer

- Systemoperatoren

- Druckoperatoren

- Backup-Operatoren

- RAS-Server

- Kompatibeler Zugriff vor Windows 2000

- Netzwerkkonfigurationsoperatoren-Gruppenobjekt

- Gruppenobjekt für Kryptografieoperatoren

- Lokales Konto und Mitglied der Gruppe “Administratoren”

Hinweis: Das Entfernen von Mitgliedern aus diesen Gruppen kann zu anderen Kompatibilitätsproblemen führen.

Quelle

BSI-2021-233732_v1.0_IT-SiG_TLPWHITE

Mein umgesetzter Workaround lautet

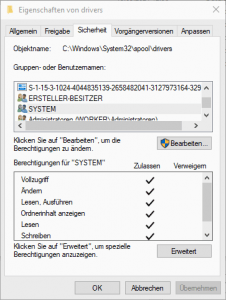

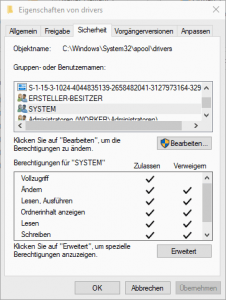

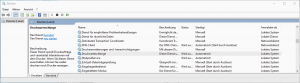

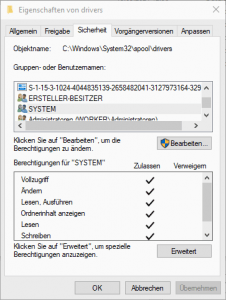

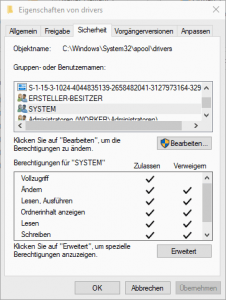

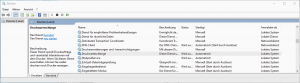

Neben der Deaktivierung des Dienstes habe ich SYSTEM den Zugriff auf den Ordner C:\Windows\System32\spool\drivers untersagt, also ein Deny ausgesprochen. FERTIG!