Verschlüsselungsstufe erhöhen

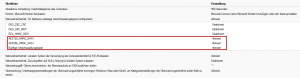

Zur Erhöhung der Sicherhheit (Hardening), sollten die Kerberos-Verschlüsselungstypen für Computerobjekte und Dienstkonten konfiguriert und nicht auf Standard belassen werden, sofern möglich. Das kann zentral über eine Gruppenrichtlinie erreicht werden.

Netzwerksicherheit: Für Kerberos zulässige Verschlüsselungstypen konfigurieren

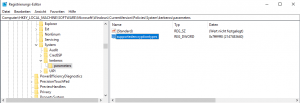

In der Registry finden wir den Eintrag (Bit-Flags), nachdem die Richtlinie angewendet wurde, an folgender Stelle:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\kerberos\parameters

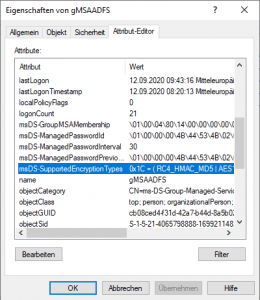

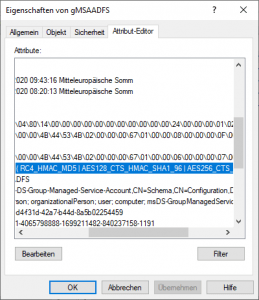

Wurde die Richtlinie konfiguriert und ausgerollt, ändern die Computerkonten das Attribut dann, sobald die Richtlinie verarbeitet wurde. Danch müssen auch die Group Managed Service Account respektive die Managed Service Accounts (Dienstkonten) angepasst werden. Passt man die gMSA-Accounts nicht an, dann lassen diese sich auch nicht mehr installieren.

Abschwächen von Kerberoasting auf gMSA Accounts

Da wo es möglich ist, sollte immer mit der höchsten Verschlüsselung gearbeitet werden. Group Managed Service Accounts (Dienstkonten) und Computerkonten sind standardmäßig so eingestellt, das diese auch

unterstützen. Dieser Verschlüsselungstyp ist unsicher. Aus diesem Grund entfernen wir diesen Typen aus der Konfiguration und dazu gehen wir wie folgt vor.

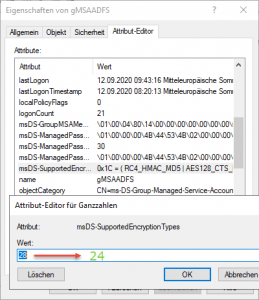

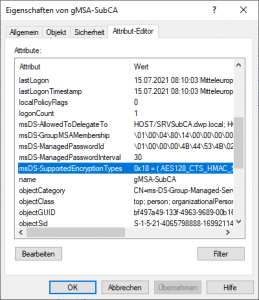

Dazu ändern wir den Wert msDS-SupportedEncryptionTypes von 28 auf 24.

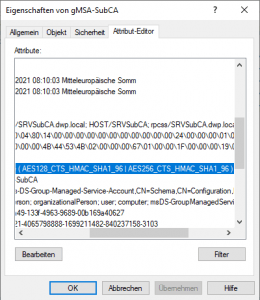

Darufhin werden nur noch diese Typen (0x18) unterstützt:

- AES128_CTS_HMAC_SHA1_96

- AES256_CTS_HMAC_SHA1_96

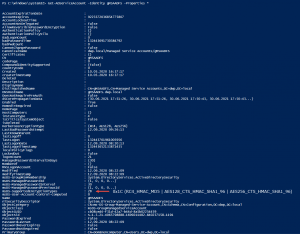

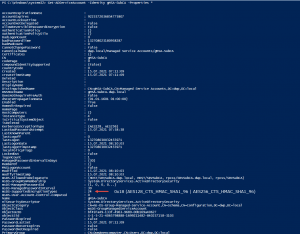

Das Ganze vergleichen wir noch mal eben über die Powershell.

Get-ADServiceAccount -Identity gMSAADFS -Properties *

Standardkonfiguration:

Optimierte und sichere Konfiguration:

Get-ADServiceAccount -Identity gMSA-SubCA -Properties *

Encryption Types

Das Attribut msDS-SupportedEncryptionTypes unterstützt folgende Typen.

| Decimal Value | Hex Value | Supported Encryption Types |

|---|---|---|

| 0 | 0x0 | Not defined - defaults to RC4_HMAC_MD5 |

| 1 | 0x1 | DES_DES_CBC_CRC |

| 2 | 0x2 | DES_CBC_MD5 |

| 3 | 0x3 | DES_CBC_CRC, DES_CBC_MD5 |

| 4 | 0x4 | RC4 |

| 5 | 0x5 | DES_CBC_CRC, RC4 |

| 6 | 0x6 | DES_CBC_MD5, RC4 |

| 7 | 0x7 | DES_CBC_CRC, DES_CBC_MD5, RC4 |

| 8 | 0x8 | AES 128 |

| 9 | 0x9 | DES_CBC_CRC, AES 128 |

| 10 | 0xA | DES_CBC_MD5, AES 128 |

| 11 | 0xB | DES_CBC_CRC, DES_CBC_MD5, AES 128 |

| 12 | 0xC | RC4, AES 128 |

| 13 | 0xD | DES_CBC_CRC, RC4, AES 128 |

| 14 | 0xE | DES_CBC_MD5, RC4, AES 128 |

| 15 | 0xF | DES_CBC_MD5, DES_CBC_MD5, RC4, AES 128 |

| 16 | 0x10 | AES 256 |

| 17 | 0x11 | DES_CBC_CRC, AES 256 |

| 18 | 0x12 | DES_CBC_MD5, AES 256 |

| 19 | 0x13 | DES_CBC_CRC, DES_CBC_MD5, AES 256 |

| 20 | 0x14 | RC4, AES 256 |

| 21 | 0x15 | DES_CBC_CRC, RC4, AES 256 |

| 22 | 0x16 | DES_CBC_MD5, RC4, AES 256 |

| 23 | 0x17 | DES_CBC_CRC, DES_CBC_MD5, RC4, AES 256 |

| 24 | 0x18 | AES 128, AES 256 |

| 25 | 0x19 | DES_CBC_CRC, AES 128, AES 256 |

| 26 | 0x1A | DES_CBC_MD5, AES 128, AES 256 |

| 27 | 0x1B | DES_CBC_MD5, DES_CBC_MD5, AES 128, AES 256 |

| 28 | 0x1C | RC4, AES 128, AES 256 |

| 29 | 0x1D | DES_CBC_CRC, RC4, AES 128, AES 256 |

| 30 | 0x1E | DES_CBC_MD5, RC4, AES 128, AES 256 |

| 31 | 0x1F | DES+A1:C33_CBC_MD5, DES_CBC_MD5, RC4, AES 128, AES 256 |

Durch Kerberos unterstützt Verschlüsselungstypen

Weitere Informationen zu den Encryption Types findet ihr hier.

DES_CBC_CRC

DES_CBC_MD5

RC4_HMAC_MD5

AES128_HMAC_SHA1

AES256_HMAC_SHA1

Future encryption types

Wichtiger Hinweis

Das KRBTGT-Konto unterstützt von Haus aus alle Verschlüsselungstypen. Domänen Controller ab Funktionslevel 2008 sind standardmäßig so eingestellt, das diese nur AES unterstützen. Wenn ein Dienstticket angefordert wird, wählt der Domänencontroller den Ticketverschlüsselungstyp basierend auf dem attribut msDS-SupportedEncryptionTypes des Kontos aus, das dem angeforderten SPN zugeordnet ist. Dabei kann es sich um ein Computerobjekt oder Dienstkonto handeln, das zum Hosten der Ressource im Netzwerk verwendet wird. Ist das Attribut ohne Wert werden aus Kompatibilitätsgründen Tickets mit RC4_HMAC_MD5 ausgestellt.

Events mit der ID 4768 und 4769 zeigen den jeweiligen Ticket Encryption Type an der angefragt wurde.

Kerberoasting gMSA Accounts

Weitere Informationen zum Thema Kerberoasting gMSA Accounts erhaltet ihr über Heise.