LDAP Zeitüberschreitung

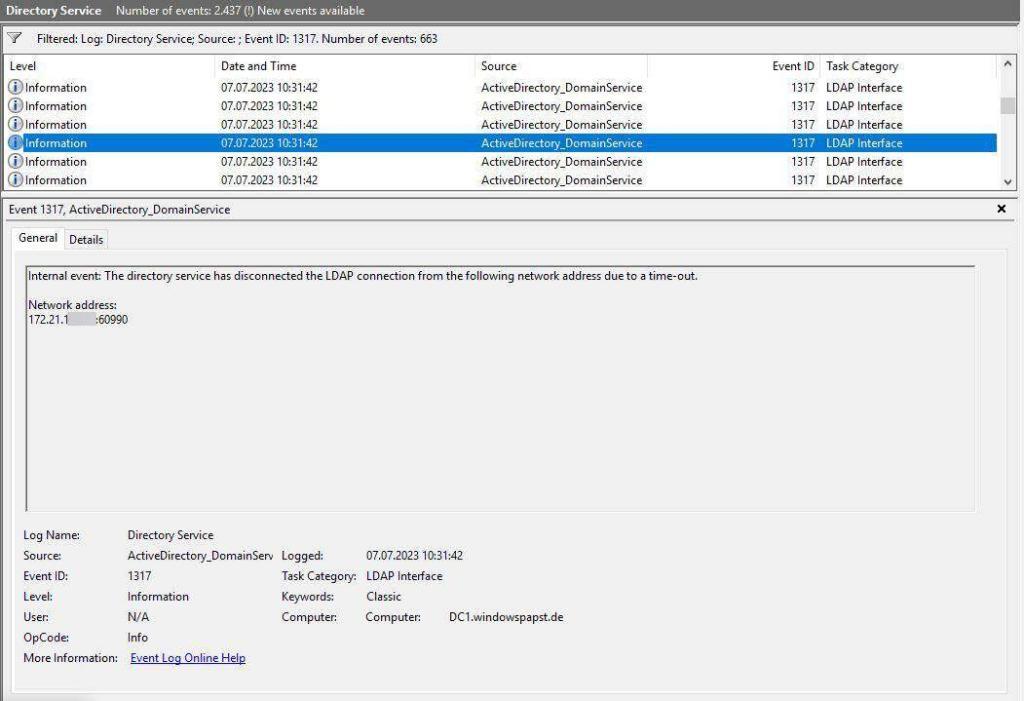

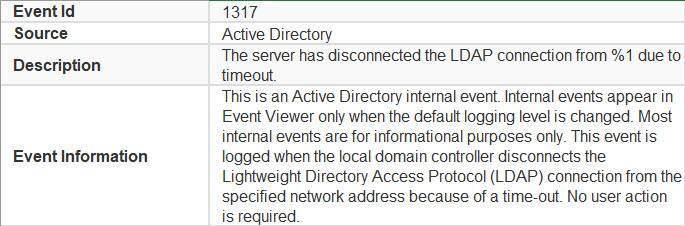

Das Security-Event Event-ID 1317 zeigt an, wenn es im Active Directory zu einer LDAP-Zeitüberschreitung (LDAP connection timeout) kam.

Die Anpassung können wir z.B. über ADSI-Edit oder über das Kommandozeilentool ntdsutil vornehmen.

LDAP connection timeout

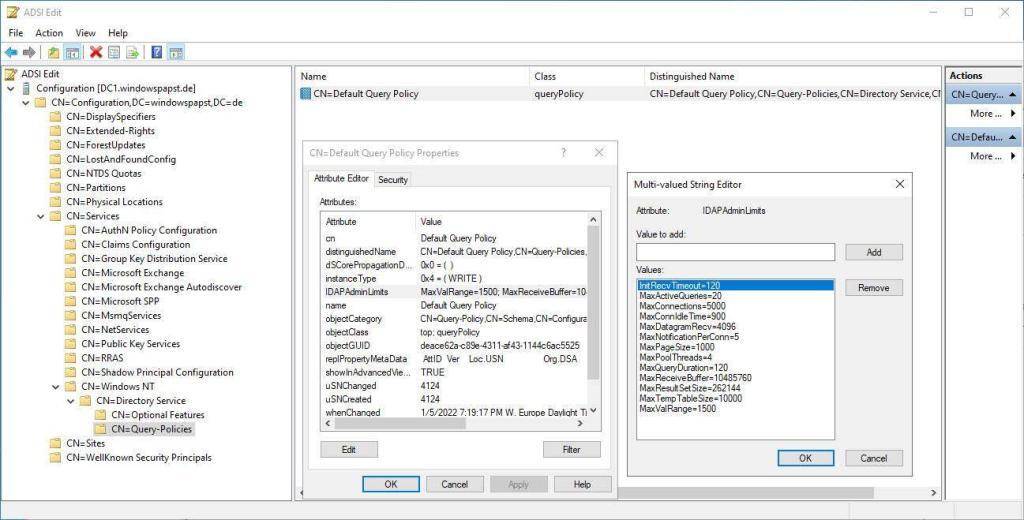

Über ADSI passen wir die Einstellungen wie folgt an:

- ADSI Edit starten

- In der Konfigurations-Partition, navigieren wir zu Services > Windows NT > Directory Services > Query-Policies

- Klicken im linken Bereich auf den Container „Query-Policies“, klicken dann mit der rechten Maustaste auf das Objekt „Default Query Polices“ und wählen die „Eigenschaften“ aus.

- Doppelklick auf das

lDAPAdminLimitsAttribut. - Klicken auf das Attribut das wir ändern möchten und klicken auf Entfernen.

- Ändern den Wert im Feld „Hinzuzufügender Wert“ und klicken auf „Hinzufügen“.

- Klicken zweimal auf OK.

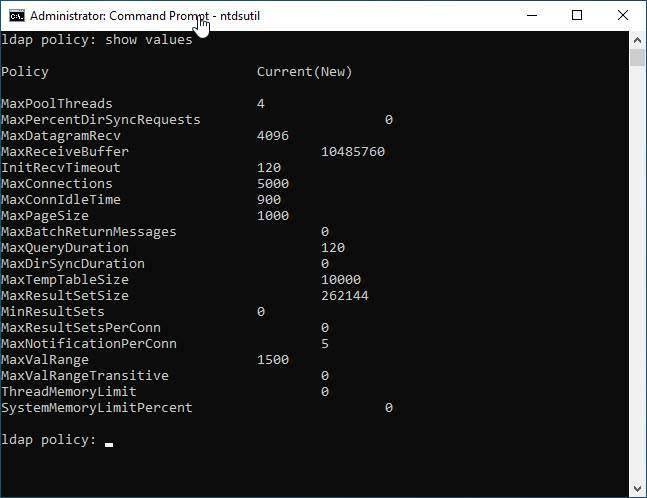

LDAP connection timeout NTDSUTIL

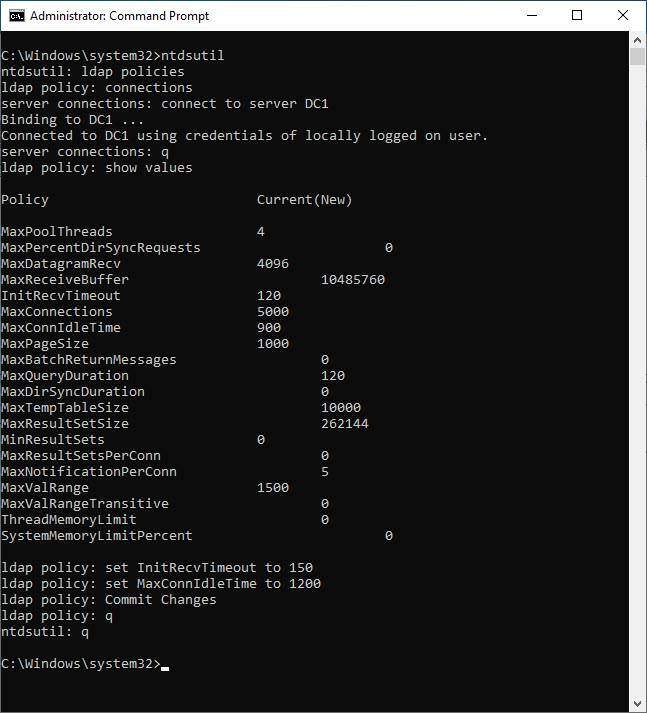

Folgende Befehle müssen wir eingeben, um die aktuelle Konfiguration auslesen zu können:

ntdsutil

ldap policies

connections

connect to server dc1

q

show values

Eine Änderung über NTDSUTIL kann wie folgt vorgenommen werden:

set InitRecvTimeout to 150

set MaxConnIdleTime to 1200

Commit Changes

q

q

Die Bedeutung der einzelnen Parameter

- InitRecvTimeout – Das maximale Zeitintervall (in Sekunden), während der Domänencontroller darauf wartet, dass ein Client nach dem Verbindungsaufbau die erste Anfrage sendet, wird als InitRecvTimeout bezeichnet. Wenn der Domänencontroller innerhalb des eingestellten Zeitraums die erste Anfrage vom Client nicht erhält, trennt er die Verbindung zum Client. Der Standardwert von InitRecvTimeout beträgt 120 Sekunden.

- MaxConnIdleTime – Dieser Wert definiert die maximale Zeit (in Sekunden), die ein Client im Leerlauf sein darf, nach dem der LDAP-Server die Verbindung beendet und eine LDAP-Trennungsbenachrichtigung zurückgibt. Der Standardwert von MaxConnIdleTime beträgt 900 Sekunden.

LDAP connection timeout LDIF

Zur Sicherheit sollte man vor jeder Änderung die Konfiguration exportieren:

ldifde -f C:\LDIF\export.ldf -d “CN=Default Query Policy,CN=Query-Policies,CN=Directory Service,CN=Windows NT,CN=Services,CN=Configuration,DC=windowspapst,DC=de”

Es sollte gute Gründe geben diese Parameter anzupassen. Zuvor sollte natürlich alles mögliche unternommen worden sein (SSL-Handshake, DNS etc.), um herauszufinden warum es zu einem TimeOut kam.