IIS Hardening Enable Strict Transport Security

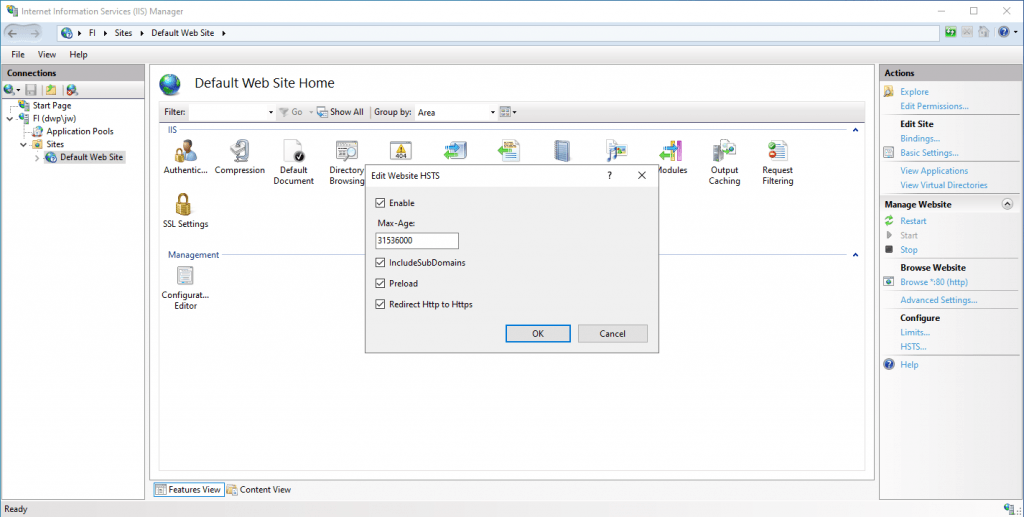

Die Aktivierung von HSTS unter einem IIS 10 ab der Version 1709 kann per Powershell wie folgt durchgeführt werden, aber in diesem Artikel wollen wir das mittels einer Gruppenrichtlinie umsetzen.

Mit HSTS verhindern wir Man-in-the-Middle-Attacken. Aus diesem Grund empfiehlt es sich den Sicherheitsmechanismus zu aktivieren.

Bei einem Man-in-the-Middle-Angriff platziert sich der Angreifer logisch oder physisch zwischen dem Opfer und den verwendeten Ressourcen. Er ist dadurch in der Lage, die Kommunikation abzufangen, mitzulesen oder zu manipulieren.

Die Ende-zu-Ende-Verschlüsselung ist eine wirksame Gegenmaßnahme gegen eine Man-in-the-Middle-Attacke.

Anforderungen:

Die Anforderungen für die Umsetzung des HSTS-Headers sind folgende:

- Ein gültiges Zertifikat

- Umleitung aller http-Links; mithilfe einer 301 Umleitung auf https

- Subdomains sollten über ein Wildcard-Zertifikat oder über SAN abgedeckt sein

- HSTS-Header in der Main-Domain konfigurieren

- Aktivierung der Preload-Funktion

Die Parameter für die Umsetzung hat Microsoft wie folgt erklärt.

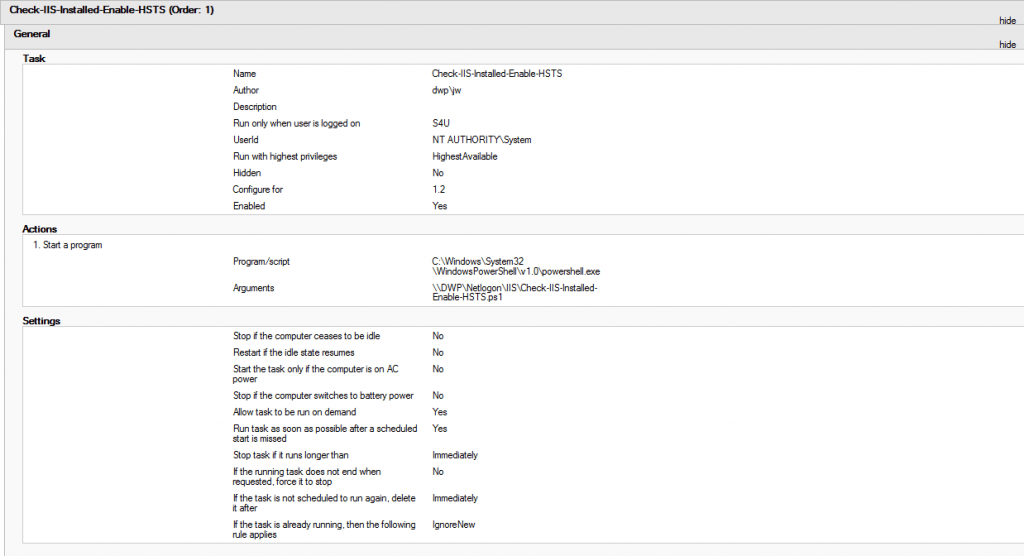

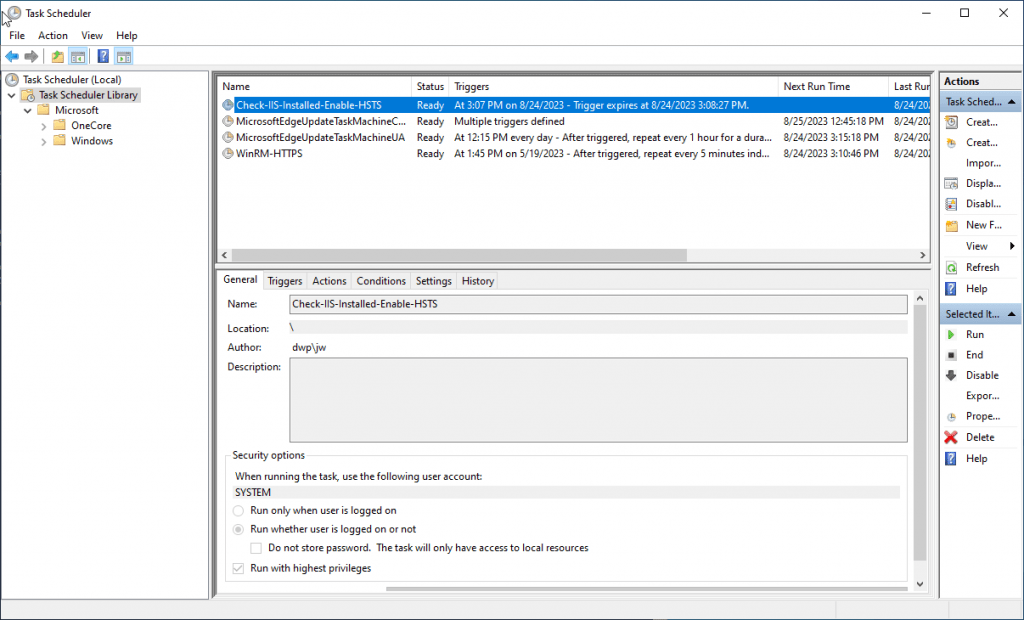

IIS Enable HSTS Header per GPO

Mithilfe einer Gruppenrichtlinie können wir HSTS im Falle mehrerer gefundener Schwachstellen automatisiert aktivieren. Durch die Ausführung einer einmaligen Aufgabe lassen die gewünschten Parameter aktivieren.

HTTP Response Header Analyse

Zur Hilfe nehme ich das Tool Fiddler. Damit kann man den Stream kurzerhand aufzeichnen und analysieren. Der gewünschte HSTS String ist im HTML Header enthalten.

Download GPO und Skript:

SHA256: 17748045c8a120b497b5a8a3eed8e4dad6247588dff1d24c70202ae9ae786b14

PDF Dokument zur weiteren Veranschaulichung

Ein Kommentar

Kommentare sind geschlossen.