Fix für die Offenlegung von Kernel-Informationen Microsoft hat am 14. Juni 2023 einen Fix “CVE-2023-32019 (KB5028407)” herausgebracht der die Schwachstelle zur Offenlegung von Kernel-Informatione beheben

Weiterlesen

Datensicherheit und Systempflege für technisch versierte IT-Anwender. Nutzen Sie die professionellen Backup-Technologien von Paragon und sichern Sie Ihr System und Ihre Daten zuverlässig.

Fix für die Offenlegung von Kernel-Informationen Microsoft hat am 14. Juni 2023 einen Fix “CVE-2023-32019 (KB5028407)” herausgebracht der die Schwachstelle zur Offenlegung von Kernel-Informatione beheben

Weiterlesen

Manuelle Systemhärtung Wer einen Standalone-Server betreibt, ohne Domänenmitgliedschaft, kann folgende Maßnahmen zur Härtung des Systems umsetzen. Die am häufigsten Protokolle und Ports, die für die

Weiterlesen

LDAP Schwachstellen Schnelles Handeln ist gefragt. Diese Sicherheitsanfälligkeiten sind schwerwiegend und sollten umgehend behandelt werden. CVE-2023-21676 – Remote Code Execution Vulnerability CVE-2023-21557 – Denial of

Weiterlesen

Active Directory administrieren Diese Anleitung zeigt, wie man die Diagnoseprotokollierung konfiguriert, um zusätzliche Informationen zur Fehlerbehebung von Problemen im Active Directory zu generieren. Konfigurieren der

Weiterlesen

Out-of-Band Update Für folgende Systeme konnte Microsoft ein Cumulatives Update bzw. ein optionales Update bereitstellen. Über den Link Direktdownload könnt ihr den Fix für das

Weiterlesen

Group Managed Service Account – Encryption Type Beim Einsatz von z.B. gMSA-Konten ist es wichtig, das die Kerberosverschlüsselung korrekt konfiguriert und sicher ist. Aktuell gibt

Weiterlesen

DNS Server absichern Neben einer Reihe von Möglichkeiten zur Absicherung von Microsoft DNS Servern, wie z.B, Split-DNS der Konfiguration von DNS Richtlinien der Absicherung der

WeiterlesenActive Directory Domain-Übernahme Zwei Schwachstellen wurden am 9. November durch Windows Updates die unter CVE-2021-42287 und CVE-2021-42278 geführt werden beseitigt. Nicht gepatchte (DCs) Schwachstellen können

Weiterlesen

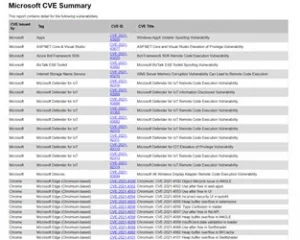

Common Vulnerability Reporting Leitfaden für Sicherheitsupdates Das Microsoft Security Response Center (MSRC) untersucht alle Berichte über Sicherheitsanfälligkeiten, die Microsoft-Produkte und -Dienste betreffen. Die im Rahmen

Weiterlesen

TLS 1.2 Erzwingen Das Microsoft-Tool Azure AD Connect wurde entwickelt, um Sie beim Erreichen Ihrer Hybrididentitätsziele zu unterstützen. Zur Steigerung der Sicherheit sollte Azure AD

WeiterlesenVersion 4 von Passta mit neuer Oberfläche und Windows 11-Support Mit Passta verwalten Sie bereits Zugangsdaten, Passwörter, Pins und Lizenzschlüssel hochsicher. Jetzt haben wir eine

Weiterlesen

Unsichere TLS Cipher Suites abschalten Unsichere Verschlüsselungssammlungen sind ein Grund dafür, das gewisse Services von einem Webbrowser verweigert werden können. SSL/TLS sind Protokolle, die eine

Weiterlesen