Active Directory Domain-Übernahme

Zwei Schwachstellen wurden am 9. November durch Windows Updates die unter CVE-2021-42287 und CVE-2021-42278 geführt werden beseitigt.

Nicht gepatchte (DCs) Schwachstellen können zur Active-Directory-Übernahme führen.

Die Kombination dieser beiden Schwachstellen erlaubt es einem Angreifer, ein Domänen-Admin-Konto im Active Directory zu erstellen. Es reicht, einen normalen Benutzer in der Domäne zu kompromittieren, um sich die Berechtigungen eines Domänenadministrators zu verschaffen.

Microsoft schreibt dazu folgendes:

CVE-2021-42287 behebt eine Sicherheitsumgehungsanfälligkeit, die das Kerberos Privilege Attribute Certificate (PAC) betrifft und es potenziellen Angreifern ermöglicht, sich als Domänencontroller auszugeben. Um diese Sicherheitsanfälligkeit auszunutzen, kann ein kompromittiertes Domänenkonto dazu führen, dass das Key Distribution Center (KDC) ein Dienstticket mit einer höheren Berechtigungsebene als der des kompromittierten Kontos erstellt. Dies wird erreicht, indem verhindert wird, dass das KDC erkennt, für welches Konto das Dienstticket mit höheren Berechtigungen bestimmt ist.

Der verbesserte Authentifizierungsprozess in CVE-2021-42287 fügt dem PAC (Privilege Attribute Certificate) von Kerberos Ticket-Granting Tickets (TGT) neue Informationen über den ursprünglichen Anforderer hinzu. Wenn später ein Kerberos-Dienstticket für ein Konto generiert wird, überprüft der neue Authentifizierungsprozess, ob das Konto, das das TGT angefordert hat, dasselbe Konto ist, auf das im Dienstticket verwiesen wird.

Nach der Installation von Windows-Updates vom 9. November 2021 oder später werden weitere PAC-Attribute zum TGT aller Domänenkonten hinzugefügt, auch derjenigen, die sich zuvor dafür entschieden haben, PACs abzulehnen.

Proof of Concept

Seit dem 12. Dezember 2012 gibt es ein POC. Weitere Informationen findet ihr unter diesem Link.

Wichtige Empfehlung auf Basis des POCs:

Es wird dringend empfohlen diese Updates zu installieren!

Out-of-Band

Sonderupdates (Out-of-Band) zu Authentifizierungsfehlern nach 9. November-Update:

Behebt ein bekanntes Problem, das zu Authentifizierungsfehlern im Zusammenhang mit Kerberos-Tickets führen kann, die man vom Service for User to Self (S4U2self) erworben hat. Dieses Problem tritt auf, nachdem die Sicherheitsupdates vom 9. November 2021 auf Domänencontrollern (DC) installiert wurden, auf denen Windows Server ausgeführt wird.

Windows 10 / Windows Server 2016

Windows 10 v1909 / Windows Server 2019

PacRequestOrEnforcement

Bereitstellungsphasen (Vorbereitung, Bereitstellung, Durchsetzung):

Zum 9. November wurde der Registry-Schlüssel PacRequestorEnforcement aktiviert. Dieser erlaubt die manuelle Erzwingung von weiteren PAC-Attributen aber auch deren Deaktivierung.

Am 12. April 2022 wird Microsoft die Möglichkeit der Deaktivierung von weiteren PAC-Attributen zurückbauen, indem der Wert = 0 die gleiche Wirkung hat, wie der Wert = 1.

Am 12. Juli 2022 wird Microsoft die neuen PAC-Attribute erzwingen und die Registrierungsschlüssel entfernen, daher sind Windows-Domänencontroller, die das Update vom 12. Juli 2022 installiert haben, nicht mehr kompatibel mit:

- Domänencontroller, die die Updates vom 9. November 2021 oder höher nicht installiert haben

- Domänencontroller, die die Updates vom 9. November 2021 oder höher installiert, aber noch nicht das Update vom 12. April 2022 installiert haben und die einen PacRequestorEnforcement- Registrierungswert von 0 gesetzt haben

Windows-Domänencontroller, die das Update vom 12. Juli 2022 installiert haben, bleiben jedoch kompatibel mit:

- Windows-Domänencontroller, auf denen die Updates vom 12. Juli 2022 oder höher installiert sind

- Windows-Domänencontroller, die das Update vom 9. November installiert haben, oder spätere Updates und haben einen PacRequestorEnforcement Wert oder entweder 1 oder 2

Der Registrierungsschlüssel sieht wie folgt aus:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Kdc] “PacRequestorEnforcement”=dword:00000001

Der Wert = 0 deaktiviert das neue PAC in der Bereitstellungsphase

- Wird nicht empfohlen

Der Wert = 1 aktiviert das neue PAC in der Bereitstellungsphase

- Fügt das neue PAC den Benutzern hinzu, die sich mit einem Active Directory-Domänencontroller authentifiziert haben, auf dem die Updates vom 9. November 2021 oder höher installiert sind. Wenn der Benutzer bei der Authentifizierung über das neuen PAC verfügt, wird das PAC validiert. Wenn der Benutzer nicht über das neue PAC verfügt, werden keine weiteren Maßnahmen ergriffen.

Der Wert = 2 aktiviert das neue PAC

- Fügen das neue PAC den Benutzern hinzu, die sich mit einem Active Directory-Domänencontroller authentifiziert haben, auf dem die Updates vom 9. November 2021 oder höher installiert sind. Wenn der Benutzer bei der Authentifizierung über das neuen PAC verfügt, wird das PAC validiert. Wenn der Benutzer nicht über das neue PAC verfügt, wird die Authentifizierung verweigert

Wenn der Registrierungsschlüssel nicht vorhanden ist, gilt automatisch das Verhalten von Wert = 1.

Es ist kein Neustart erforderlich!

PAC Struktur

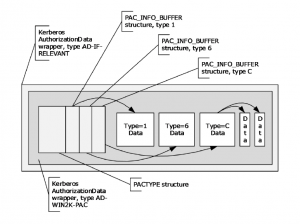

The AuthorizationData element AD-IF-RELEVANT ([RFC4120] section 5.2.6) is the outermost wrapper. It encapsulates another AuthorizationData element of type AD-WIN2K-PAC ([RFC4120] section 7.5.4). Inside this structure is the PACTYPE structure, which serves as a header for the actual PAC elements. Immediately following the PACTYPE header is a series of PAC_INFO_BUFFER structures. These PAC_INFO_BUFFER structures serve as pointers into the contents of the PAC that follows this header.

The preceding figure is illustrative of the way an AuthorizationData element is constructed and is not intended to represent a complete or actual AuthorizationData element. The element starts with a contiguous set of structures, but the remainder of the element consists of a space within which data blocks reside. Those blocks are referenced by a pointer from the initial contiguous structures (as in Type 1, 6, and C blocks in the figure) or from another block (as in the data blocks referenced by the Type C data block). Data blocks in this space are not to overlap, but need not be contiguous or in any particular order.

Download komplettes Dokument