Verfahren zum Schutz der Authentizität DomainKeys Identified Mail, oder kurz DKIM ist ein auf asymmetrischer Verschlüsselung und Signaturen basierendes Verfahren, mit dem sich die Authentizität

Weiterlesen

Verfahren zum Schutz der Authentizität DomainKeys Identified Mail, oder kurz DKIM ist ein auf asymmetrischer Verschlüsselung und Signaturen basierendes Verfahren, mit dem sich die Authentizität

Weiterlesen

Anleitung zur Installation des CUs In diesem Dokument zeige ich kurz wie das Exchange Cumulative Update sauber vorbereitet und installiert wird. Bevor wir beginnen prüfen

Weiterlesen

PHP 8.0 unter IIS Wer mithilfe des Microsoft Internet Information Services eine Webseite bereitstellen möchte und dafür PHP benötigt, der geht wie folgt vor. Zur

Weiterlesen

Scale-Out File Server In diesem Dokument beschreibe ich wirklich Step by Step die Erstellung eines Scale-Out File Servers und Failover-Clusters. In vielen Anleitungen sind die

Weiterlesen

In diesem Dokument beschreibe ich wie sich die erstellten und angewandten Gruppenrichtlinien von einem lokalen Computer sichern und wiederherstellen lassen. Gruppenrichtlinien-sichern-und-wiederherstellen In diesem Dokument beschreibe

Weiterlesen

Reset local Grouppolicy In diesem Dokument beschreibe ich wie sich die erstellten und angewandten Gruppenrichtlinien zurücksetzen lassen. Gruppenrichtlinien-zurücksetzen

Weiterlesen

Öffnen der Group Policy Management Console (GPMC) Die Verwaltungskonsole wird in der Regel über diese beiden Wege geöffnet: Starten die CMD mit administrativen Rechten und

Weiterlesen

Back to the previous office version Wer Probleme mit seinem Click-2-run Office hat, kann wie Günter Born bereits in seinem Artikel erwähnte, ein Fallback einleiten.

Weiterlesen

Der Systemadministrator hat Richtlinien erlassen, um diese Installation zu verhindern Der System-Admin hat in der Regel nichts dazu beigesteuert, dass sich die Installation nicht ausführen

Weiterlesen

Wo ist der Unterschied zwischen dem Löschen und einer Deaktivierung Und wie macht meine beide Szenarien wieder Rückgängig? In diesem Dokument gehe ich auf das

Weiterlesen

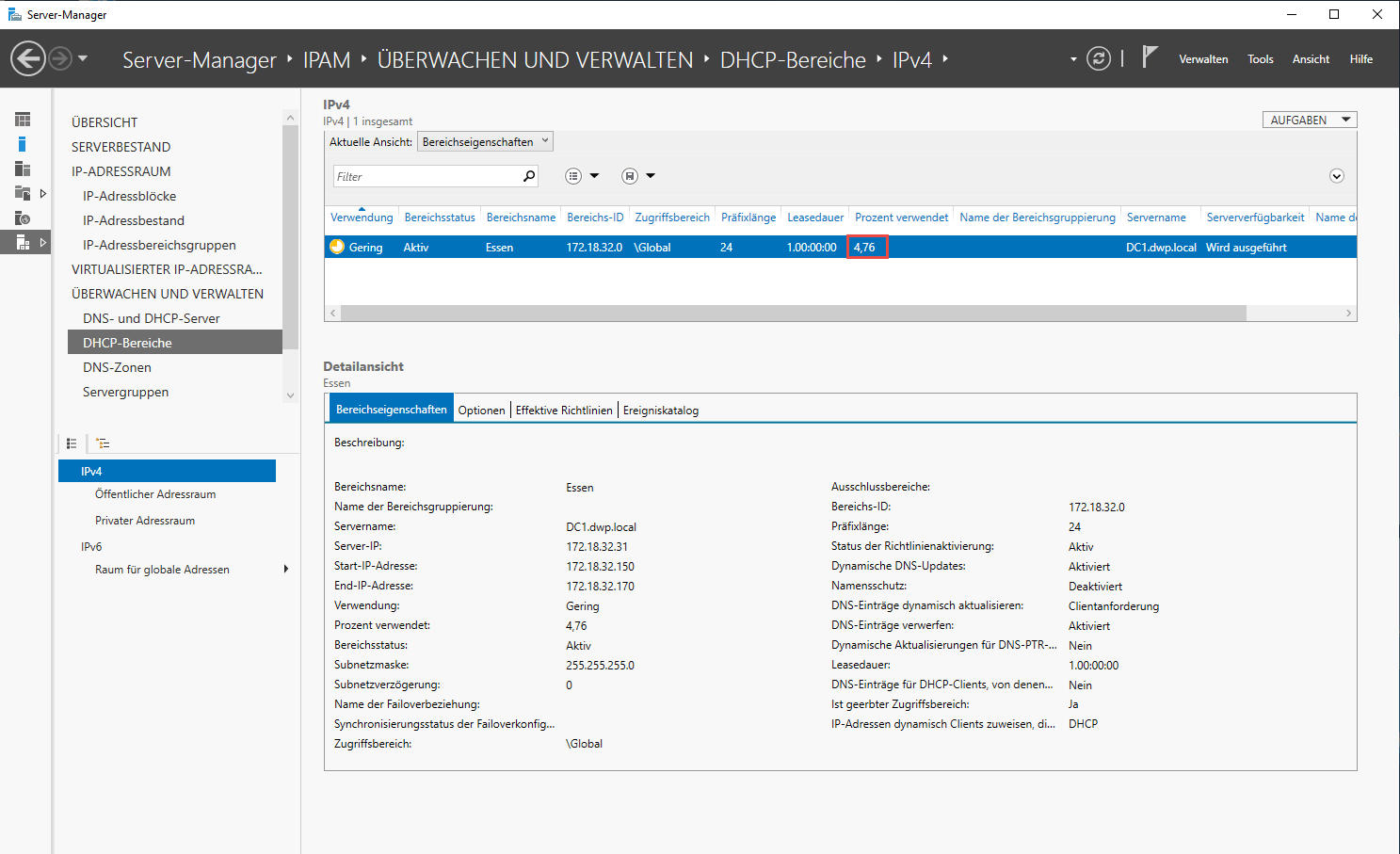

IPAM installieren und konfigurieren IP Address Management (IPAM) ist ein Feature für das Management von verschiedenen Netzwerkadressbereichen. IPAM verschafft einen transparenten Überblick über die bestehende

WeiterlesenRenew Root Certificate and Issuing Certificate Irgendwann steht mal die Erneuerung des Zertifikats der Root-CA und Sub-CA an. Die Gründe können unterschiedlicher Natur sein. Abgelaufenes

Weiterlesen