WinRM Powershell Remoting

Außerhalb einer Domäne lässt sich das Remoting wie folgt konfigurieren:

WinRMServer = SRV01 = Zielserver

WinRMClient = Client01 = Verwaltungscomputer

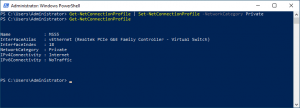

Auf dem Zielsystem “WinRM Server” muss das Private Netzwerk konfiguriert sein.

WinRM Powershell Remoting in einer Workgroup konfigurieren

Get-NetConnectionProfile | Set-NetConnectionProfile -NetworkCategory Private

oder

Get-NetConnectionProfile

Set-NetConnectionProfile -InterfaceIndex 1|2 -NetworkCategory Private

Danach aktivieren wir das Windows Remote Management. Es sollte eine positive Rückmeldung erfolgen. Die Aktivierung startet und konfiguriert den notwendigen Service und setzt eine Ausnahme in der Firewall.

Enable-PSRemoting -Force

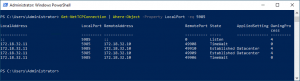

Überprüfen lässt sich das Ganze mit

Get-NetTCPConnection | Where-Object -Property LocalPort -eq 5985

Jetzt konfigurieren wir den “WinRM Client“, der Zugriff auf den “WinRM Server” haben möchte. Dazu muss der Server auf dem Client als vertrauenswürdiger Partner hinzugefügt werden.

Set-Item WSMan:\localhost\Client\TrustedHosts -Value “SRV01” -Force

Die Konfiguration lässt sich im Anschluss prüfen und zwar mit

WinRM get winrm/config/client

Möchte man allen “WinRM Servern” vertrauen, dann muss der Client wie folgt konfiguriert werden.

Set-Item WSMan:\localhost\Client\TrustedHosts -Value “*” -Force

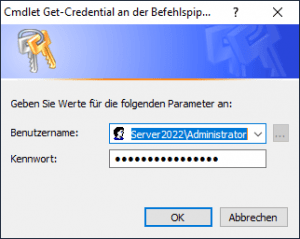

Zum Abschluss bauen wir eine Verbindung zum WinRM Server auf mit; Authentifizierung mit (Servername\Benutzername):

$Credential = Get-Credential

Enter-PSSession -Computername SRV01 -Credential $Credential

Enter-PSSession -ComputerName $SERVERNAME -Credential (Get-Credential) -SessionOption (New-PSSessionOption -SkipCACheck -SkipCNCheck)

Optional:

Wenn man nun möchte, das alle lokalen administrativen Konten für WinRM eingesetzt werden können, dann muss in der Registry folgender Wert gesetzt werden. Macht man das nicht, verwehrt die UAC (User Account Control) den Zugriff auf den WinRM Dienst.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System \LocalAccountTokenFilterPolicy = 1