Windows Authentifizierung

Bei der Ersteinrichtung oder Troubleshooting zum Thema Windows Remote Management, ist es wichtig, mehr über die aktuellen Einstellungen zu erfahren.

Windows-Authentifizierungseinstellungen abfragen

Die lokalen sowie die Einstellungen auf entfernten Rechnern lassen sich wie folgt ermitteln.

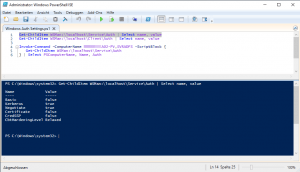

Get-ChildItem WSMan:\localhost\Service\Auth | Select name, value

Get-ChildItem WSMan:\localhost\Client\Auth | Select name, value

Invoke-Command -ComputerName XXXX-CA02-PV,ADFS -ScriptBlock {

Get-ChildItem WSMan:\localhost\Service\Auth

} | Select PSComputerName,Name,Value

Authentication Types

Bei der Einrichtung von Windows Remote Management sollte man wissen, das die Authentifizierungstypen voreingestellt sind. Leider nicht immer optimal, aber das hängt von der jeweiligen Umgebung und der internen Hardening-Policy ab.

In einer Domäne sollte auf die Standardauthentifizierung (Basis) verzichtet werden. Sollte somit auf False stehen. Zu empfehlen sind die Typen Kerberos und Negotiate (NTLM-Fallback) auf True zu setzen, wobei die Kerberosauthentifizierung bevorzugt würde.

winrm set winrm/config/ServiceAuth @{Basic=”False”}

winrm set winrm/config/Client/Auth @{Basic=”False”}

Bei nicht Domänenmitgliedern setzt man auf Negotiate (NTLM) aber dann bitte mit Zertifikatsauthentifizierung.

WinRM sollte zudem auf HTTPS lauschen. Damit das sauber funktioniert, wird ein Zertifikat benötigt, welches an den Listener gebunden werden muss.

winrm create winrm/config/listener?Address=*+Transport=HTTPS @{Hostname=”ServerFQDN”;CertificateThumbprint=”1452251C275DF6A2ABCB85FDF2FFF915FAB3″}

Mit diesem Befehl fragen wir die Listener ab und der zweite Befehl löscht den HTTP-Listener.

winrm enumerate winrm/config/Listener

winrm delete winrm/config/listener?Address=*+Transport=HTTP

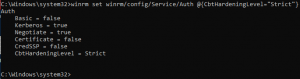

Nachdem der HTTPS-Listener konfiguriert wurde, sollte darüber nachgedacht werden das Kanalbindungstoken auf dem Host einen Level höher zu setzen, und zwar von Relaxed auf Strict.

winrm set winrm/config/Service/Auth @{CbtHardeningLevel=”Strict”}

Double-Hop-Authentication

Wer CredSSP für WinRM benötigt, weil man vor dem Double-Hop Authentifizierungsproblem steht, der kann die WinRM-Optionen wie folgt einstellen. Ich persönlich arbeite auch hier lieber mit der Kerberos Constrained Delegation.

Die Host-Konfiguration:

Enable-WSManCredSSP -Role “Server”

Die Client-Konfiguration:

Enable-WSManCredSSP -Role “Client” -DelegateComputer “ADFS.XXXX.local”