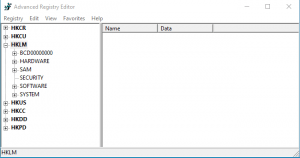

Mit der Powershell die Windows Registry administrieren

Mithilfe der Powershell ist das Einsehen und Bearbeiten der Registry recht einfach. In dieser Doku zeige ich einige Beispiele, wie wir zu definierten Hives gelangen, und die gesetzten Werte auslesen bzw. verändern. Hier ein Tipp zu einem Tool von O&O.

Fangen wir damit an, dass wir uns zuerst die beiden wichtigsten Pfade ansehen. Das sind die Pfade HKEY_LOCAL_MACHINE (HKLM) und HKEY_CURRENT_USER (HKCU). Navigiert wird in der Registry ähnlich wie im Windows Explorer.

| Registry-Key | Dateipfad | Zweck |

|---|---|---|

| HKCU | C:\Users\ | Benutzerspezifische Daten und Einstellungen |

| HKCU\Software\Classes | C:\Users\ Windows\usrClass.dat | Benutzerspezifische Dateitypen und COM-Klassen |

| HKLM\BCD00000000 | [Boot-Partition]\Boot\BCD | Boot-Konfiguration |

| HKLM\BCD00000000 | [UEFI-Partition]\EFI\Microsoft\Boot\BCD | Boot-Konfiguration |

| HKLM\HARDWARE | Wird zur Laufzeit dynamisch erzeugt | Informationen zu angeschlossener Hardware |

| HKLM\SAM | C:\Windows\System32\config\SAM | „Security Accounts Manager“: Anmeldenamen,Kennwort-Hashes etc. |

| HKLM\SECURITY | C:\Windows\System32\config\SECURITY | Sicherheitsrichtlinien und Benutzerrechte |

| HKLM\SOFTWARE | C:\Windows\System32\config\SOFTWARE | Systemweit geltende Daten und Einstellungen |

| HKLM\SYSTEM | C:\Windows\System32\config\SYSTEM | Konfiguration von Treibern und Diensten |

| HKU\.DEFAULT | C:\Windows\System32\config\DEFAULT | Daten und Einstellungen des Kontos „Lokales System“ |

| HKU\S-1-5-18 | C:\Windows\System32\config\DEFAULT | Daten und Einstellungen des Kontos „Lokales System“ |

| HKU\S-1-5-19 | C:\Windows\ServiceProfiles\LocalService\ntuser.dat | Daten und Einstellungen des Kontos „Lokaler Dienst“ |

| HKU\S-1-5-20 | C:\Windows\ServiceProfiles\NetworkService\ntuser.dat | Daten und Einstellungen des Kontos „Netzwerkdienst“ |

Windows Registry Tutorial

Wir öffnen die Powershell mit administrativen Rechten und setzen folgende Befehle ab: