Das Cipher Suiten und http/2 Problem

Sobald Webserver im Einsatz sind, sind die Themen Cipher Suiten und Protokolle nicht weit davon entfernt. Es gibt verschiedene Ursachen für die hier erwähnten Fehlermeldungen.

- ERR_SPDY_INADEQUATE_TRANSPORT_SECURITY

- NS_ERROR_NET_INADEQUATE_SECURITY

Entweder werden schwache Protokolle oder Cipher Suiten eingesetzt (GPO), die vom Browser nicht akzeptiert werden, weil diese z.B. auf der Blacklist stehen, oder es liegt tatsächlich ein http/2 (IIS 10.0) Problem/Inkompatibilität vor.

Dann könnte man HTTP/2 ab IIS 10.0 (Windows Server 2016) deaktivieren; erreicht wird das mit diesem Registry-Key:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\HTTP\Parameters]

“EnableHttp2Tls”=dword:00000000

“EnableHttp2Cleartext”=dword:00000000

Aber bevor solche Mechanismen deaktiviert werden, sollte man geprüft haben, ob es nicht doch an den Cipher Suiten und deren Reihenfolge (Priorisierung) liegt.

Der Internet Explorer 11 wird von der Applikation nicht mehr unterstützt. Die Alternative wäre der Einsatz von Google Chrome, Mozilla Firefox oder Edge.

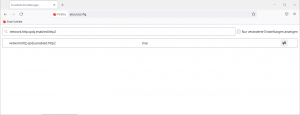

ERR_SPDY_INADEQUATE_TRANSPORT_SECURITY

Der Google Chrome ist aktuell und gibt mir diese Fehlermeldung aus, sobald ich die Webseite öffnen möchte.

Die Webseite unter https:// ist eventuell vorrübergehend nicht verfügbar oder wurde dauerhaft an eine neue Webadresse verschoben.

NS_ERROR_NET_INADEQUATE_SECURITY

Der Mozilla Firefox ist ebenfalls aktuell und gibt mir diese Fehlermeldung aus.

Die Website versuchte, ein inakzeptables Verbindungssicherheitsniveau auszuhandeln.

Sichere Cipher Suiten

Kompatible und sichere Cipher Suiten die mit Google Chrome oder auch Mozilla Firefox laufen. Wichtig dabei ist zu beachten, das die Ciphers in der Reihenfolge aufgestellt werden, so das die HTTP/2 kompatiblen Verschlüsselungssammlungen, oben stehen.

TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384 : Recommend ECDSA Certificates, ECurve

TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256 : Recommend ECDSA Certificates, ECurve

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 : Secure RSA Certificates, Elliptic Curve

TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 : Secure RSA Certificates, Elliptic Curve

TLS_ECDHE_ECDSA_WITH_AES_256_CCM : Recommend ECDSA Certificates, Elliptic Curve

TLS_ECDHE_ECDSA_WITH_AES_128_CCM : Recommend ECDSA Certificates, Elliptic Curve

TLS_ECDHE_RSA_WITH_CHACHA20_POLY1305 : Secure RSA Certificates, Elliptic Curve

TLS_ECDHE_ECDSA_WITH_ARIA_128_GCM_SHA256 : Recommend ECDSA Certificates, ECurve

TLS_ECDHE_PSK_WITH_AES_256_GCM_SHA384 : Recommend, Elliptic Curve

TLS_DHE_PSK_WITH_AES_128_GCM_SHA256 : Recommend

TLS_DHE_PSK_WITH_AES_256_GCM_SHA384 : Recommend

TLS_DHE_DSS_WITH_AES_256_GCM_SHA384 : Recommend

TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 : Secure RSA Certificates RDP

TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 : Secure RSA Certificates RDP

TLS_RSA_WITH_AES_256_GCM_SHA384 -Weak RSA Certificates RDP

Nach der Anpassung (Nutzung) der hier oben gezeigten Cipher Suiten (TLS v1.2) funktionierte auch der Zugriff auf den Webservice wieder.

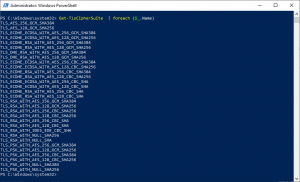

Welche Ciphers nutzt das System

Mit diesem Befehl lässt sich abfragen, welche Ciphers das System in welcher Reihenfolge einsetzt.

Get-TlsCipherSuite | foreach {$_.Name}

Optionale Hinweise

SPDY im Firefox deaktivieren. Den Wert setzen wir auf False.

about:config

network.http.spdy.enabled.http2

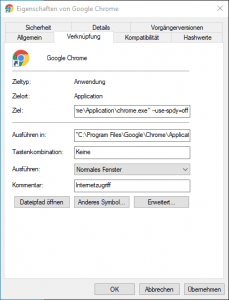

In Google Chrome kann das mit diesen Schaltern erreicht werden.

–use-spdy=off

–disable-http2

“C:\Program Files\Google\Chrome\Application\chrome.exe” –use-spdy=off

Flush Chrome SPDY

chrome://net-internals/#sockets

Ein Kommentar

Kommentare sind geschlossen.