Remote Desktop Services aktivieren oder deaktivieren

Bezogen auf die Schwachstelle CVE-2019-0708 im Remote Desktop Dienst.

Ich habe bereits in einem älterem Beitrag hingewiesen, wie sich die Network Level Authentication für Remote Desktop Services aktivieren lässt.

Remote Desktop Services enable disable

Dieser Hack gilt auch für ältere Versionen von Windows, bis runter zu Windows XP Home und Server 2003.

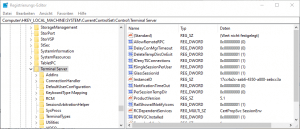

Zum Deaktivieren der RDP Funktion müssen wir diesen Reg-Key importieren bzw. ausführen.

reg add “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server” /v “fDenyTSConnections” /t REG_DWORD /d 1 /f

Zusätzlich sollten die aktivierten Firewall Ports deaktiviert werden. Das Ganze am Besten mit der Powershell.

$FireWall = New-Object -comObject HNetCfg.FwPolicy2

$DisableRules = $FireWall.rules | Where-Object {$_.LocalPorts -like “*3389*” -and $_.Profiles -eq “3”}

ForEach ($Rule In $DisableRules){($Rule.Enabled = “False”)}

Zum Aktivieren der RDP Funktion müssen wir diesen Reg-Key importieren bzw. ausführen.

reg add “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server” /v “fDenyTSConnections” /t REG_DWORD /d 0 /f

Zusätzlich müssen die Firewall Ports aktiviert werden. Das Ganze am Besten mit der Powershell.

$FireWall = New-Object -comObject HNetCfg.FwPolicy2

$EnableRules = $FireWall.rules | Where-Object {$_.LocalPorts -like “*3389*” -and $_.Profiles -eq “3”}

ForEach ($Rule In $EnableRules){($Rule.Enabled = “True”)}

Zum Deaktivieren des Microsoft Services müssen wir diesen Reg-Key importieren bzw. ausführen.

reg add “HKLM\SYSTEM\CurrentControlSet\services\TemService” /v Start /t REG_DWORD /d 4 /f

Zum Aktivieren des Microsoft Services müssen wir diesen Reg-Key importieren bzw. ausführen.

REG add “HKLM\SYSTEM\CurrentControlSet\services\TemService” /v Start /t REG_DWORD /d 2 /f

Optional:

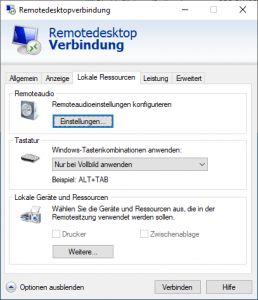

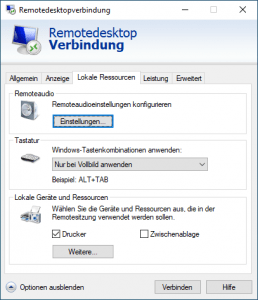

Wer die Zwischenablage oder die Drucker (Redirection) deaktivieren möchte geht wie folgt vor,

reg add “HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Terminal Server Client” /v “DisableClipboardRedirection” /t REG_DWORD /d 1 /f

reg add “HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Terminal Server Client” /v “DisablePrinterRedirection” /t REG_DWORD /d 1 /f

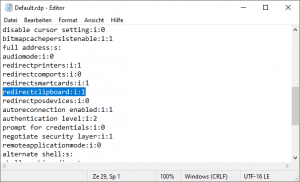

oder passt dieses manuell in der Default.rdp an:

Geöffnet mit dem Texteditor setzen wir die Werte auf = 0 die deaktiviert werden sollen oder zum Aktivieren auf = 1.

Doppelklick auf die Default.rdp