Schlüsselgröße und Gültigkeitsdauer einer Root-CA

Wer sich heute mit dem Aufbau einer PKI und der Gültigkeitsdauer einer Root-CA beschäftigt, sollte folgendes berücksichtigen.

Eingesetzte Schlüssellängen von 2048 Bit basierend auf den SHA-2 CNG-Hash-Algorithmus, sollten nicht länger als 32 Monate gültig sein.

Eingesetzte Schlüssellängen von 4096 Bit basierend auf den SHA-2 CNG-Hash-Algorithmus, sollten nicht länger als 16 Jahre gültig sein.

Zertifizierungsstelle Schlüsselgröße und Gültigkeitsdauer

Soll die Root-CA 12 Jahre bestehen bleiben, sollte die Schlüssellänge 4096 Bit betragen.

Die RootCA – CAPolicy.inf könnte für 12 Jahre so aussehen:

[Certsrv_Server]

RenewalKeyLength=4096

RenewalValidityPeriod = Years

RenewalValidityPeriodUnits = 12

CNGHashAlgorithm=SHA512

AlternateSignatureAlgorithm=0

Die Issuing – CAPolicy.inf könnte für 6 Jahre so aussehen:

[Certsrv_Server]

RenewalKeyLength=4096

RenewalValidityPeriod = Years

RenewalValidityPeriodUnits = 6

CNGHashAlgorithm=SHA512

AlternateSignatureAlgorithm=0

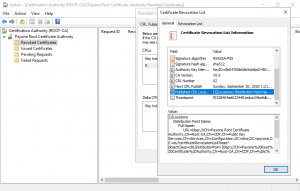

Wer den *AlternateSignatureAlgorithm=1 verwendet sollte wissen, sofern der Signatur Hash Algorithm ab SHA384RSA konfiguriert wurde, sich der Signature Algorithm in das neue Format RSASSA-PSS ändert. Bitte überprüft eure Umgebung immer auf Kompatibilität zu RSASSA-PSS.

*AlternateSignatureAlgorithm=1 aktiviert die Unterstützung des PKCS#1 V2.1-Signaturformats sowohl für die CA-Zertifikate- als auch für die CA-Zertifikatsanforderungen.

AlternateSignatureAlgorithm=0 bedeutet PKCS#1 V1.5

AlternateSignatureAlgorithm=1 bedeutet Unterstützung für PKCS#1 V2.1

Optionaler Hinweis

Soweit ich weiß unterstützt VMware und Citrix den RSASSA-PSS-Signaturalgorithmus nicht.